Oft wird uns die Frage gestellt, warum wir Systemhärtung nicht auf Basis von Gruppenrichtlinien bzw. Group Policy Objects durchführen. Die schnelle Antwort: Weil die Handhabung massiv ineffizient und die Ergebnisse daher unzufriedenstellend ausfallen! Warum das so ist, erklären wir in diesem Beitrag.

Gruppenrichtlinien: sinnvoll und wichtig

Gruppenrichtlinien (englisch: Group Policy Objects, GPO) waren zum Zeitpunkt ihrer Einführung – also vor rund 25 Jahren (ActiveDirectory mit Windows NT/2000) – eine tolle Sache. Sie stellten einen großen Schritt nach vorne dar, da Administratoren dem Ziel, eine einheitliche Konfiguration auf entfernten bzw. verteilten Systemen mit geringem Zeitaufwand zu erreichen, näher kamen.

Sinnvolle Gruppenrichtlinien konnten damals einfach erstellt werden. Auch heute sind die GPOs ein beliebtes und vielgenutztes Instrument, um Konfigurationen zu verteilen und aufrecht zu erhalten.

Wichtige GPOs wie die Default Domain Policy enthalten in der Regel unternehmensweite Einstellungen zur Passwortkonfiguration für “domain-integierte” User-Accounts.

Jedoch merkt man zunehmend, dass bei den Group Policy Objects wichtige Funktionalitäten fehlen oder nicht im Fokus stehen. Dazu gehören eine sinnvolle Gruppenrichtlinienverwaltung, Monitoring und Auditing von Einstellungen, übergreifende bzw. rollenorientierte Konfigurationen sowie ein einheitliches und infrastrukturweites Reporting. Daran wird sich auch in Zukunft nicht viel ändern.

Microsoft selbst erklärt zum Beispiel in diesem Beitrag, welche Vorteile neuere Technologien wie PowerShell DSC gegenüber den GPOs haben.

Lässt sich über die Gruppenrichtlinien eine Systemhärtung durchführen?

Ja, grundsätzlich können GPOs technisch genutzt werden, um Systemkonfigurationen und damit auch Härtungseinstellungen zu verteilen.

Zum Beispiel haben Sie die Möglichkeit, den SiSyPHuS-Vorgaben des Bundesamt für Sicherheit in der Informationstechnik (BSI) zu folgen. Laden Sie dazu die Gruppenrichtlinienobjekte zur Härtung von Windows 10 herunter, wie sie bei der Härtung nach BSI empfohlen werden. Auf GPO-Basis übertragen Sie dann eine Härtungskonfiguration an die Ziel-Systeme. Auch das Center for Internet Security (CIS) liefert Gruppenrichtlinien-basierte Konfigurationssätze.

Aber gewichtige Argumente sprechen gegen eine Umsetzung per GPO:

| ❌ | Neben dem hohem manuellem Konfigurations– und vor allem auch Dokumentationsaufwand (initial und nachhaltend) gibt es auch massive praktische Umsetzungshürden. |

| ❌ | Nicht domain-integrierte Systeme sind gesondert zu betrachten (DMZ, Cloub-basierte Systeme, Backup-Systeme, Produktions-/OT-Umgebungen). Zentral im ActiveDirectory verwaltete GPOs funktionieren hier nicht. |

| ❌ | Linux-basierte Systeme müssen ebenfalls gesondert betrachtet werden. |

| ❌ | Viele Härtungsvorgaben von BSI, CIS & Co. gehen mit Ihren Empfehlungen über die technischen Möglichkeiten hinaus, die per “Standard”-GPO abbildbar sind. |

| ❌ | Es müssen also weitere technische Konfigurationsoptionen (PowerShell etc.) genutzt oder eigene ADMX-Templates erstellt werden, was die Komplexität und den Aufwand für die Dokumentation massiv erhöht. |

| ❌ | GPO-Einstellungen kommen nicht immer auf den Zielsystemen an. Wer überprüft bei hunderten von Servern oder Clients, ob die Einstellungen auch wirklich angewendet werden? |

| ❌ | OU-Strukturen enthalten oft historisch nicht mehr aktuelle Computerobjekte. Hier ist also auch wegen fehlender Restore-Optionen eine initiale Bereinigung erforderlich. |

In einer sich ständig verändernden (Cyber-)Bedrohungswelt stellt sich daher die Frage, ob Sie im Bereich der IT-Security wirklich noch auf “starre” GPOs setzen sollten. Denn für ein sinnvolles Security Configuration Management (SCM) fehlen, wie oben bereits einleitend erläutert, eminent wichtige Funktionalitäten!

Sie haben Fragen zum Thema? Kontaktieren Sie uns!

Sichere Systemkonfiguration über GPO: die Vorteile und Nachteile

In der folgenden Tabelle haben wir die aus unserer Sicht relevanten Vorteile und Nachteile einer GPO-basierten Systemhärtung (engl. System Hardening) zusammengefasst:

| Vorteile | Nachteile |

| Die Microsoft-Baselines können kostenlos heruntergeladen werden | Tiefgehendes Know-how über Konfigurationen wird benötigt |

| Da die Baselines als GPO geliefert werden, lassen sie sich direkt anwenden | Über GPOs hinausgehende Hardening-Empfehlungen müssen technisch manuell umgesetzt werden |

| Zur Anwendung braucht es keine spezielle Infrastruktur | Konfigurationen für GDPR- / DSGVO-Themen müssen Sie selbst entwickeln |

| Es müssen keine zusätzlichen, kostenpflichtigen Lizenzen erworben werden | Einstellungen sind selbständig an neuere Versionen von Hardening-Frameworks anzupassen |

| Die Technologie ist bekannt und millionenfach erfolgreich im Einsatz | Ein einfaches Rollback der Einstellungen ist nicht möglich, es sind “invertierte” GPOs notwendig |

| Es gibt keine zentrale Kontroll- und Reporting-Möglichkeit, nur Einzelauswertungen (gpresult.exe) | |

| Eine Härtungskonfiguration lässt sich nicht in Drittsystemen weiterverarbeiten, denn es existieren keine Schnittstellen |

|

| Für nicht im AD integrierte Systeme benötigen Sie Sonderwege, um GPOs anzuwenden |

|

| Die Erweiterungen zu den MS-Security-Baselines müssen manuell vorgenommen werden |

Anders ausgedrückt: Die Systemhärtung über Active Directory und die Gruppenrichtlinien stellt eine monolithische Lösung dar. Eine, die viel manuelle Arbeit erfordert – was hoch belastete IT-Abteilungen schwer leisten können.

Dazu kommt, dass das sog. OS Hardening fortwährend vorgenommen, überwacht und angepasst werden muss! Ansonsten entstehen schnell Lücken, die Datenkraken, Hacker und “Cyber-Gangster” ausnutzen können. Die Folgen können teuer und auch existenzgefährdend für Ihr Unternehmen sein.

Wie lässt sich eine nachhaltige Systemhärtung realisieren?

Wenn Sie nur wenige Systeme, zum Beispiel ein paar Arbeitsplatzrechner und Server, zu administrieren haben, kann eine Härtung über GPO in Ordnung sein. Der Aufwand für die Durchführung, Überwachung und Anpassungen ist zwar beträchtlich, aber mit einem personell gut aufgestellten IT-Team machbar.

Doch: Eine echte, tiefgreifende und nachhaltige Systemhärtung mit allen Aspekten eines Security Configuration Managements auf hohem Niveau ist jedoch in großen IT-Landschaften mit GPOs nicht zu erreichen – zumindest nicht mit vertretbarem Aufwand.

Dafür gibt es nur eine sinnvolle Lösung: Automatisierung!

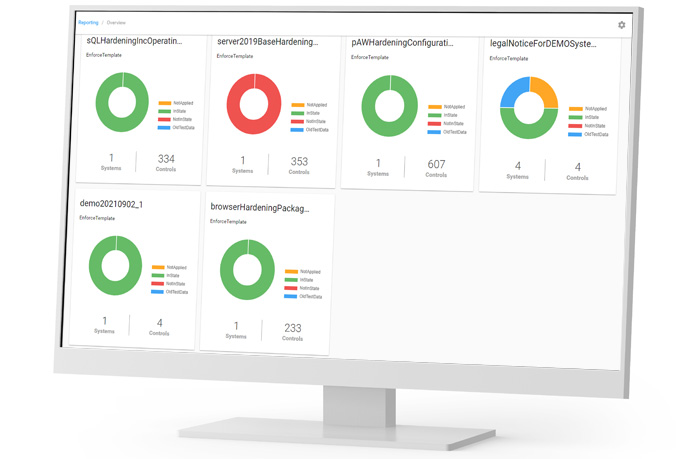

Für die Automatisierung stehen Ihnen verschiedene Lösungen zu Verfügung, unter anderem der Enforce Administrator. Mit dem Enforce Administrator werden automatisierte Systemhärtungen auf Basis erprobter und aktueller Standards durchgeführt.

Ebenso integriert: Ein Systems Management und ein Audit-System für die Überwachung des Compliance-Zustand. Die regelmäßige “Selbstheilung” auf Basis der definierten Konfigurationen ist ebenso inklusive.

Enforce Administrator: Mehr Infos

GPO versus Enforce Administrator: die Gegenüberstellung

In welchen Bereichen punkten Gruppenrichtlinien? Und bei welchen Aspekten ist ein professionelles Hardening-Tool wie der Enforce Administrator die bessere Wahl? Hier kriegen Sie die Antworten:

| Funktionen / Features | Group Policy Objects | Enforce Administrator |

| Möglichkeit zum Setzen eines innovativen, firmenweiten Standards | Ja | Ja |

| Einfache, rollenbasierte Verwaltung diverser Hardening-Konfigurationen | Nein | Ja |

| Automatische Korrektur non-konformer Einstellungen | Ja |

Ja |

| Detektion non-konformer Einstellungen | Nein | Ja |

| Automation über REST-API und Integration in Drittsysteme |

Nein | Ja |

| Einfaches Web-Interface zur Konfiguration | Nein | Ja |

| Verschmelzung mehrerer Hardening-Empfehlungen zu einer Konfiguration | Nein | Ja |

| Risiko-Minimierung durch Vermeidung permanenter (lokaler) Admin-Rechte | Nein | Ja |

| Dauerhaftes Monitoring und Alarmierungsfunktion |

Nein | Ja |

| Einfache Erstellung von Reports, bspw. für Compliance- und DSGVO-Audits | Nein | Ja |

| Einstieg und Time to Result | Hoch | Gering |

| Restore alter Konfigurationen | Hoher Aufwand | Geringer Aufwand |

Fazit

Gruppenrichtlinien und Active Directory waren und sind eine tolle Sache. Beim Security Configuration Management stößt die Umsetzung auf Basis von Gruppenrichtlinien jedoch schnell an ihre Grenzen. Denn ein SCM erfordert neben der konkreten Umsetzung einer sicheren Konfiguration auch die Themen Prozessintegration, Detektionsoptionen und Monitoring.

Um die Einschränkungen zu kompensieren, müsste extrem viel Zeit in manuelle Tätigkeiten investiert werden. Das erlaubt der aktuelle Fachkräftemangel aber in beinahe keinem Unternehmen.

Für eine nachhaltiges Systemhärtung muss SCM automatisiert werden – und das auf allen Ebenen: bei der Einrichtung, bei der Überwachung und bei der Anpassung. Nur so kann es gelingen, IT-Infrastrukturen langfristig konform aktueller Empfehlungen und Standards zu halten und das Risiko für erfolgreiche Cyber-Angriffe wirksam zu reduzieren.

Wenn Sie Unterstützung benötigen, können Sie sich gerne an uns wenden. Unsere Hardening-Experten sind gerne für Sie da!

Bilder: Freepik Pikaso, FB Pro