OT-Geräte werden zunehmend vernetzt. Damit steigt das Risiko für Cyber-Angriffe. So verbessern Systemhärtung und weitere Security-Maßnahmen die OT-Sicherheit.

Definition: Was versteht man unter Operational Technology?

Zur Operational Technology (kurz: OT) gehört Hard- und Software, die dazu dient, Systeme und Geräte zu steuern und zu überwachen. Die operationale Technologie bzw. Betriebstechnik kommt häufig in der produzierenden Industrie, im Baugewerbe und im Energiesektor zum Einsatz – und damit auch in kritischen Infrastrukturen (KRITIS).

Entwicklung: Von OT und Edge Computing zum IIoT

OT-Systeme waren früher häufig isoliert. Das heißt, die “Insellösungen” wurden nicht an Netzwerke oder an das Internet angeschlossen. Im Rahmen der Digitalisierung kommt es zunehmend zu einer Vernetzung. Das bietet unter anderem diese Vorteile:

-

- Die Geräte sammeln und verarbeiten wichtige Daten, um Maschinen und Anlagen über SCADA (Supervisory Control And Data Acquisition) zentral zu steuern.

- Die Erhebung von großen Datenmengen (Stichwort: Big Data) in Verbindung mit Datenanalysen ermöglicht es, Prozesse effizienter zu gestalten.

- Die vernetzten Geräte bringen ebenso die vorausschauende Wartung (Predictive Maintenance) voran.

- Und durch Edge Computing müssen nicht mehr alle erhobenen Daten an ein zentrales Rechenzentrum gesendet werden, was Zeit und Ressourcen spart.

Die Vernetzung von OT-Geräten führt somit zum Internet of Things (IoT) bzw. zum Industrial Internet of Things (IIoT). Diese Komponenten helfen den Unternehmen bei der digitalen Transformation hin zur Industrie 4.0.

Doch mit der Vernetzung der Geräte entsteht ein neues, sehr großes Problem: die Systeme sind “online” und damit über das Internet angreifbar.

Sicherheit: OT-Security und ihre Bedeutung

Ist ein Gerät “offline” und nicht an ein (öffentliches) Netzwerk angeschlossen, fallen viele Angriffsvektoren weg. Man muss lediglich darauf achten, dass es physisch und digital durch Zugangsbeschränkungen geschützt wird. Soll eine Vernetzung erfolgen, stellt eine DMZ (Demilitarisierte Zone) eine gute Möglichkeit dar, um einen Basisschutz zu gewährleisten.

Doch damit ist es nicht getan! In der modernen Operational Technology Security sollten Unternehmen mehrere Maßnahmen ergreifen, um Ihre OT-Systeme und IoT/IIoT-Komponenten richtig zu schützen. Das gilt besonders für Firmen und Organisationen im KRITIS-Sektor.

Um die steigenden Cybersecurity-Risiken zu senken und zugleich die steigenden, regulatorischen Anforderungen erfüllen zu können, müssen beispielsweise Schwachstellenscanner, SIEM- (Security Information & Event Management) und MDR-Systeme (Managed Detection & Response) implementiert werden. Zudem helfen Penetration Tests und IT-Forensik beim Finden von versteckten Sicherheitslücken.

Systemhärtung: Ein essentieller Bestandteil der OT-Sicherheit

Die meisten Maßnahmen zur Operational Technology Security werden häufig in den Bereichen “Detection” und “Response” durchgeführt. Damit lassen sich zwar Angriffe erkennen und im besten Fall abwehren, aber die OT-Security-Aktivitäten sind rein reaktiv. Deutlich besser ist es, die Angriffsfläche stark zu reduzieren. Denn: Eine geringere Angriffsfläche senkt das Risiko für erfolgreiche Cyber-Attacken!

Präventiver Schutz (sprich: System Hardening) kombiniert mit entsprechenden Reaktions-Fähigkeiten (Detection and Response) sollte die Strategie sein!

Das System Hardening bzw. die Systemhärtung gehört in den Bereich der präventiven Maßnahmen. Im NIST CyberSecurity Framework oder in der ISO 27001 ist das die Fachdomäne “Protection”. Hierbei werden OT-Systeme auf Basis industrieerprobter Standards so konfiguriert, dass sie als sicher konfiguriert (“gehärtet”) gelten.

Das Härten gelingt unter anderem durch das Abschalten nicht benötigter Dienste und durch die Einschränkung von Zugriffsrechten. Derart laufen viele Hacker-Angriffe und andere Kompromittierungsversuche ins Leere . Warum? Die technischen Schwachstellen, die bei Angriffen üblicherweise ausgenutzt werden, stehen einfach nicht mehr zur Verfügung.

Wichtig: Eine Systemhärtung stellt keine einmalige, punktuelle Maßnahme dar! Es ist extrem wichtig, dass die gehärteten OT-Geräte dauerhaft überwacht, die Konfigurationen optimiert sowie Betriebssysteme und Applikationen aktualisiert werden. Nur so ist es möglich, die Systeme auf dem Stand der Technik zu halten. Das gilt für alle OT-Systeme, speziell bei kritischen Infrastrukturen!

Sie haben Fragen zum Thema? Kontaktieren Sie uns!

Nachhaltigkeit: Wie lassen sich OT-Systeme dauerhaft härten?

Das Härten von IT-Systemen ist sehr kompliziert und bei großen Systemlandschaften auch sehr komplex. Im Normalfall müssen Projekt- oder IT-Verantwortliche manuell hunderte oder gar tausende Einstellungen vornehmen. Zudem gilt es, die gehärteten OT-Komponenten zu überwachen, falls versehentlich oder bewusst Einstellungen verändert werden.

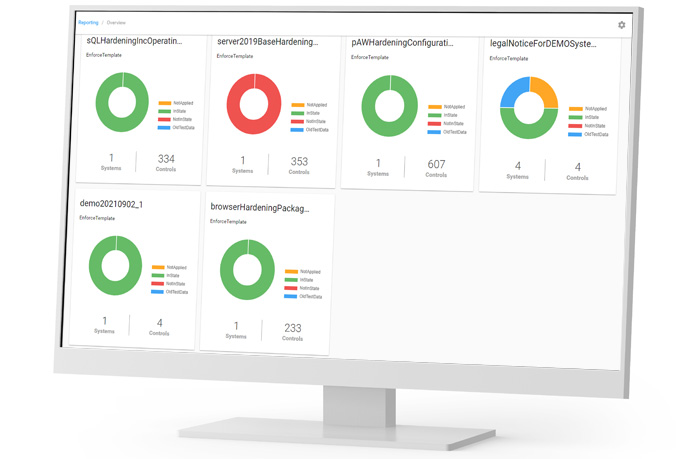

Um die ohnehin schon knappen IT- und OT-Ressourcen zu schonen, empfiehlt es sich, eine automatisierte Systemhärtung einzuführen. Hardening-Tools wie die Enforce Suite konfigurieren eine Art “selbstheilendes System”, bei dem viele Angriffsvektoren deaktiviert sind und damit nicht mehr ausgenutzt werden können.

Systemhärtung funktioniert zuverlässig. Das beweist unter anderem unser Kunde HUBTEX. In dieser Success Story erfahren Sie, wie wir mit unserer Enforce-Lösung die OT-Systeme für den Einsatz im KRITIS-Umfeld sicher konfiguriert haben:

Wie HUBTEX seine Spezialfahrzeuge sicher für einen KRITIS-Einsatz macht

Check: Wissen Sie, wie gut Ihre Systeme gehärtet sind?

Nein? Dann führen Sie einen Check mit dem kostenlosen AuditTAP durch. Die AuditTAP-Module überprüfen verschiedene Standard-Produkte auf die Konfiguration wichtiger und relevanter Sicherheitseinstellungen. Die Referenzen, gegen die geprüft wird, sind grundlegend etablierte und erprobte Sicherheitsstandards.

Wenn Sie Fragen zur Systemhärtung haben oder Unterstützung benötigen, können Sie sich gerne jederzeit und unverbindlich an uns wenden. Schreiben Sie uns dazu eine E-Mail.

Bild: Freepik