Na, endlich! Nach langen Verzögerungen gilt NIS2 nun offiziell in Deutschland. Damit ändern sich einige Dinge im Bereich der Cyber-Sicherheit, die Zehntausende deutsche Firmen, Organisationen und Behörden betreffen.

Was ist NIS 2?

➡ Die Network and Information Security Directive oder NIS-2-Richtlinie (kurz: NIS2 oder NIS 2 geschrieben) stellt eine bedeutende Weiterentwicklung der Cyber-Sicherheitsregeln in der Europäischen Union dar. NIS 2 wurde Ende 2022 veröffentlicht und sollte von den EU-Mitgliedstaaten bis zum 17. Oktober 2024 in nationales Recht umgesetzt werden.

➡ Während einige europäische Länder die Umsetzung von NIS 2 wie gefordert realisiert haben, hing Deutschland hinterher. Grund waren unter anderem die Regierungsprobleme und die damit verbundenen Neuwahlen sowie das föderale System mit seinen komplexen Zuständigkeiten und Zustimmungsverfahren.

➡ Doch am 13. November 2025 schrieb das Bundesamt für Sicherheit in der Informationstechnik (BSI) in einer Pressemittelung: “NIS-2-Umsetzung: Bundestag beschließt Cybersicherheitsgesetz”. Am 5. Dezember wurde das Gesetz offiziell im Bundesgesetzblatt verkündet. Das heißt, ab dem 6. Dezember 2025 gilt NIS2 in Deutschland.

➡ Mit der NIS-2-Verabschiedung folgt auch eine Novellierung des BSI-Gesetzes (BSIG). Dessen letzte Fassung stammt noch aus dem Jahr 2009. 2015 wurde es durch das “Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme“, kurz: IT-Sicherheitsgesetz, ergänzt. 2021 folgte das “IT Sicherheitsgesetz 2.0” bzw. IT-SiG 2.0.

➡ Ab dem 6. Januar 2026 steht das neue BSI-Portal zur Verfügung, bei dem Unternehmen und Organisationen, die sich an NIS2 halten müssen, registrieren können. Dieses Portal dient unter anderem als offizielle Meldestelle für erhebliche IT-Sicherheitsvorfälle.

Warum gibt es NIS 2?

➡ Das Hauptziel von NIS 2 ist es, die europäischen Infrastrukturen und Marktteilnehmer widerstandsfähiger gegen die wachsende Bedrohung durch Cyber-Angriffe zu machen. Denn “die Gesamtlage ist nach wie vor angespannt”, so das BSI in seiner Publikation “Die Lage der IT-Sicherheit in Deutschland 2025”.

➡ Claudia Plattner, Präsidentin des BSI, attestierte hierin “den Trend zu ‘leichter Beute'”, da Hacker und Kriminelle sich auf mangelhaft geschützte Systeme fokussieren. Davon gebe es noch viel zu viele, so das BSI in seine Lagebericht.

➡ Deshalb gelten die neuen NIS-2-Vorgaben nicht nur für Organisationen im Bereich KRITIS (Kritische Infrastruktur), sondern für eine Vielzahl an Unternehmen, die eine gewisse Wichtigkeit und Unternehmensgröße haben. Auch Organisationen und Behörden gehören dazu.

Gilt NIS 2 auch für Ihre Firma oder Organisation?

➡ Vom BSI-Gesetz waren bislang “nur” zirka 4.500 Einrichtungen betroffen. Dazu gehörten Betreiber Kritischer Infrastrukturen, Anbieter digitaler Dienste und Unternehmen im besonderen öffentlichen Interesse.

➡ Mit dem neuen NIS-2-Gesetz wird der Geltungsbereich deutlich ausgeweitet: Neben den bisherigen Bereichen sind nun auch „wichtige Einrichtungen“ und „besonders wichtige Einrichtungen“ verpflichtet, die Vorgaben von NIS 2 bzw. dem neuen BSI-Gesetz zu erfüllen – beispielsweise die Registrierungs-, Nachweis- und Meldepflichten. Das sind allein in Deutschland rund 30.000 Einrichtungen.

➡ Wenn Sie wissen möchten, ob die NIS-2-Anforderungen für Ihr Unternehmen, Ihre Behörde oder Organisation gelten, können Sie den NIS-2-Betroffenheitscheck des BSI machen. Zudem wird Ihnen auf der #nis2know-Website genau erläutert, welche Pflichten nun bestehen.

➡ Wichtig: Jeder IT-Verantwortliche muss selbst prüfen, ob seine Organisation bzw. Firma von NIS 2 betroffen ist. Ebenso ist intensiv zu prüfen, inwieweit alle Anforderungen erfüllt werden. Verstöße gegen die neuen Regeln können teuer werden: Die Bußgelder betragen bis zu zehn Millionen Euro oder zwei Prozent des Umsatzes.

Welche Maßnahmen müssen nun ergriffen werden?

Fällt Ihr Unternehmen bzw. Ihre Organisation in den Geltungsbereich von NIS 2? Dann haben Sie umgehend umfassende IT-Sicherheitsmaßnahmen zu implementieren! Dazu gehören zum Beispiel gemäß der NIS 2 Roadmap diese Schritte:

Bestandsaufnahme

Wenn Informationssicherheit bei Ihnen bislang eine untergeordnete Rolle gespielt hat, sollten Sie unter anderem den Cyber Risiko Check nach DIN SPEC 27076 als Basisarbeit durchführen.

Risikomanagement

Es müssen regelmäßig Risikoanalysen erfolgen, um Schwachstellen in Ihren IT-Systemen zu finden und diese professionell zu bewerten. Zudem müssen Gegenmaßnahmen ergriffen werden, um die Sicherheitslücken zu beseitigen.

Technische Maßnahmen

Schützen Sie Ihre Systeme vor Cyber-Attacken und die (meist teuren) Folgen von Kompromittierungen. Reduzieren Sie dazu, wie vom BSI gefordert, die Angriffsflächen. Das gelingt Ihnen unter anderem mit einer professionellen Systemhärtung.

Organisatorische Maßnahmen

Führen Sie ein Information Security Management System (ISMS) ein. Und es hat immer ein Business Continuity Management (BCM) zu geben, um stets den laufenden Betrieb zu gewährleisten.

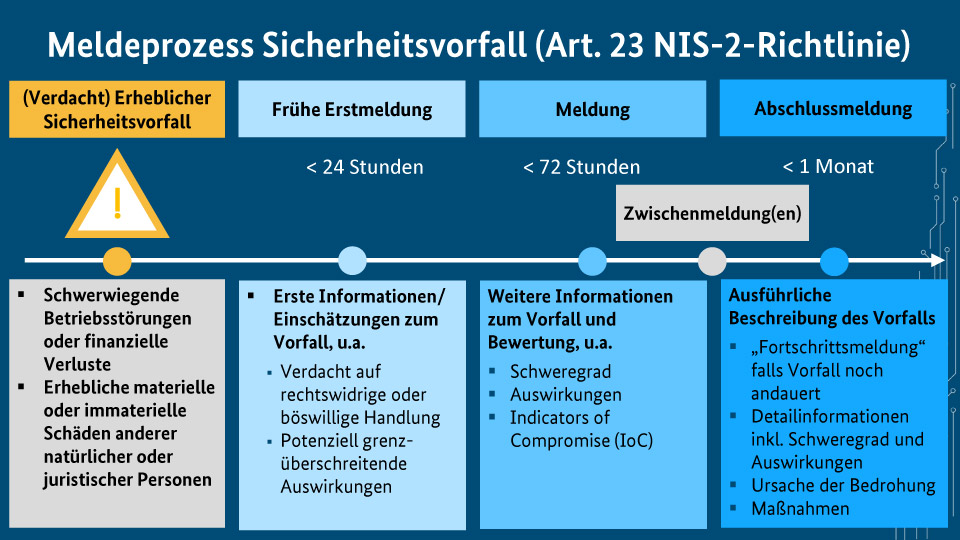

Meldepflichten

Ein zentraler Aspekt von NIS 2 sind die vorgeschriebenen Meldepflichten. “Sicherheitsvorfälle müssen unverzüglich nach Kenntniserlangung gemeldet werden”, sagt das BSI. Dieses Schaubild fasst die wichtigsten “Deadlines” zusammen:

Klicken Sie auf das Schaubild für eine größere Ansicht.

Klicken Sie auf das Schaubild für eine größere Ansicht.

Lieferketten-Sicherheit

Im Rahmen von NIS 2 muss Ihr Unternehmen auch sicherstellen, dass Ihre Lieferanten und Dienstleister die hohen Sicherheitsstandards erfüllen. So soll der Schutz der Lieferketten sichergestellt werden.

Kontinuierliche Verbesserungen

In der IT-Sicherheit gibt es keinen Stillstand. Daher müssen Sie kontinuierlich die Wirksamkeit Ihrer Maßnahmen prüfen und verbessern. Eine Möglichkeit ist eine automatisierte Systemhärtung mit dem Enforce Administrator, der eine Art “selbstheilendes System” erschafft.

⏬ Features & Leistungen:

Enforce Administrator Produktbroschüre (PDF)

Wie setzt man die NIS-2-Vorgaben um?

Diese Frage lässt sich nicht so leicht beantworten, da die Erfüllung von NIS 2 eine komplexe Herausforderung darstellt.

Doch vereinfacht kann man sagen: Halten Sie sich an die Vorgaben der ISO 27001:2022, um einen Großteil der Anforderungen zu erfüllen! Diese Norm beschreibt, wie Sie ein ISMS zu gestalten haben, sodass Sie damit aktuelle Cybersecurity-Regularien und -Gesetze wie NIS 2 bestens erfüllen können.

Ein essentieller Aspekt der “neuen” ISO 27001 ist die Reduzierung von Angriffsflächen mittels Configuration Management. Das fordert auch die “NIS2 – Technical Implementation Guidance” der European Union Agency for Cybersecurity (ENISA). In dem NIS2-Ratgeber der ENISA wird mehrfach die Secure Configuration und das System Hardening (zu deutsch: Systemhärtung) gefordert. Dazu gehören zum Beispiel diese Aspekte:

Sichere Passwörter

Systeme und Geräte werden oft mit Standard-Passwörtern ausgeliefert, die leicht zu knacken sind. Eine sichere Konfiguration erfordert die Änderung dieser Passwörter und eine Zwei- oder Multifaktor-Authentifizierung, um ein System besser zu schützen.

Konfigurationsrichtlinien

Ihr Unternehmen hat sicherzustellen, dass es verbindliche Richtlinien für die sichere Konfiguration von IT-Systemen und -Diensten gibt. Diese Richtlinien müssen von Ihnen erstellt und dauerhaft überwacht werden. Denn mit jeder neuen Software oder Hardware entstehen neue, potentielle Angriffsflächen, die Hackern ausnutzen können.

Unnötige Applikationen

Jedes nicht benötigte Programm stellt ein mögliches Einfallstor für Angreifer dar. Daher sollten Sie unnötige Applikationen so schnell wie möglich deinstallieren. Und unnötige und/oder unsichere Dienste und offene Ports, die nicht zwingend gebraucht werden, deaktivieren Sie – so wie SMBv1 und CUPS.

Veraltete Software

Systeme, die ungepatcht sind oder für die gar keine Updates mehr erscheinen, entsprechen nicht dem aktuellen Stand der Technik. Sie müssen sofort aktualisiert, ausgetauscht oder speziell abgesichert werden.

In anderen und simplen Worten ausgedrückt: Stellen Sie sich vor, Ihre IT-Systeme seien ein Haus. Schließen Sie hier alle Fenster und Türen, damit keine Einbrecher eindringen können.

Härtung nach NIS 2: Wie gelingt das?

Versuchen Sie erst gar nicht, die zahlreichen NIS-2-Vorgaben mit GPOs oder anderen manuellen Maßnahmen zu erfüllen! Der Aufwand für die Umsetzung sowie für die Nachjustierung und Kontrolle ist gigantisch.

Setzen Sie – wie es beispielsweise die ENISA rät – auf eine automatisierte, sichere Konfiguration. Diese ist mit dem Enforce Administrator möglich. Das Hardening-Tool stellt die ideale Lösung dar, um große und komplexe IT-Systemlandschaften zentral und vollautomatisiert gemäß etablierter Standards zu härten.

Mehr über die Key Features des Enforce Administrator erfahren Sie unter anderem im Magazin “Smart Future of Security“:

Klicken Sie auf das Bild für eine größere Ansicht.

Klicken Sie auf das Bild für eine größere Ansicht.

Fazit

Wenn Sie die Vorgaben von NIS 2 zu erfüllen haben, müssen Sie sich mit Systemhärtung bzw. Secure Configuration beschäftigen. Ohne die präventive Security-Maßnahme wird es Ihnen nicht gelingen, den sehr hohen Anforderungen gerecht zu werden.

Das alles ist auch gut so! Denn am Ende geht es nicht darum, Compliance-Vorgaben zu erfüllen, sondern Ihre IT-Systeme bestmöglich für den “Cyber War” zu wappnen. Jeder erfolgreiche Angriff bedroht Ihre “Datenschätze” und das Überleben Ihrer Organisation. Seien Sie sich dessen immer bewusst.

Benötigen Sie Unterstützung bei der Secure Configuration bzw. der Systemhärtung gemäß NIS 2? Wir sind gerne für Sie da!

______

Hinweis: Die in diesem Blogbeitrag bereitgestellten Informationen dienen ausschließlich allgemeinen Informationszwecken und stellen keine rechtliche oder steuerliche Beratung dar. Falls Sie rechtliche oder steuerliche Beratung benötigen, wenden Sie sich bitte an eine Steuer- oder Rechtsanwaltskanzlei.

Bilder: Freepik, ENISA