Die Uhr tickt: Bald müssen Hochschulen in Nordrhein-Westfalen nachweisen, dass sie ihre IT-Systeme nach BSI-Standards gesichert haben. Das sind die Hintergründe und die Zielsetzungen. Und so lassen sich die Forderungen meistern.

Digitalisierung funktioniert nur mit IT-Sicherheit

Ohne Digitalisierung geht es nicht mehr. Sie ist beispielsweise der Kern des modernen Lehr-, Forschungs- und Verwaltungsbetriebs. Das Land Nordrhein-Westfalen (NRW) hat deshalb vor Jahren schon eine “Digitale Lehre”-Initiative ins Leben gerufen. Bei dieser wird das Prinzip OER (Open Educational Resources) gefördert, wozu unter anderem das Netzwerk ORCA.nrw (Open Resources Campus NRW) und die Video-Lernplattform educast.nrw gehören.

Das bedeutet: Nahezu alle Geschäftsprozesse und Fachaufgaben, von der Studierendenverwaltung über die Durchführung von Online-Lehre bis hin zu komplexen Forschungsprojekten, sind ohne IT-Unterstützung undenkbar. Mängel in der Informationssicherheit stellen daher ein oft unterschätztes, aber potenziell existenzbedrohendes Risiko dar.

Die potenziellen Schäden lassen sich anhand von drei Grundwerten, wie sie im BSI IT-Grundschutz-Kompendium definiert sind, klar aufzeigen:

1️⃣ Verlust der Verfügbarkeit

Wenn Lehrplattformen nicht erreichbar sind oder Forschungsprojekte aufgrund fehlenden Zugriffs auf Daten stillstehen, hat das schwerwiegende Folgen. Sprich: Ein Ausfall kritischer IT-Systeme kann den gesamten Hochschulbetrieb lahmlegen.

2️⃣ Verlust der Vertraulichkeit

Hochschulen verarbeiten eine enorme Menge sensibler Daten. Die ungewollte Offenlegung kann nicht nur zu schweren Reputationsschäden führen, sondern auch teure rechtliche Konsequenzen nach sich ziehen.

3️⃣ Verlust der Integrität

Fehlerhafte Forschungsergebnisse aufgrund manipulierter Datensätze, falsche Prüfungsergebnisse durch unbemerkte Änderungen oder finanzielle Schäden durch Fehlbuchungen sind Szenarien, die das Vertrauen in die Institutionen nachhaltig erschüttern können.

Der BSI IT-Grundschutz als solides Fundament

Für IT-Verantwortliche an Hochschulen in Nordrhein-Westfalen hat sich die strategische Landschaft verändert: Die systematische Absicherung von IT-Systemen ist nicht länger nur eine Empfehlung, sondern ein Muss. Ein Muss, das vom Land explizit gefordert und auch aktiv unterstützt wird – unter anderem mit praktischen Maßnahmen und Förderprogrammen im Bereich “Cybersicherheit”.

Um den komplexen Anforderungen an die Informationssicherheit systematisch und nachvollziehbar zu begegnen, ist ein etabliertes und anerkanntes Framework unerlässlich. In Deutschland gilt das IT-Grundschutz-Kompendium des Bundesamtes für Sicherheit in der Informationstechnik (BSI) als zentrales Standardwerk.

Welche Anforderungen gibt es?

Die Methodik des IT-Grundschutzes basiert auf einem intelligenten Baukastenprinzip. Die Bausteine bündeln standardisierte Sicherheitsanforderungen für typische IT-Komponenten, Prozesse und Anwendungen.

Dafür gibt es drei klar definierte Stufen, um eine schrittweise und bedarfsgerechte Umsetzung zu ermöglichen:

✅ Basis-Anforderungen

Diese stellen das unverzichtbare Minimum an Sicherheitsvorkehrungen dar. Sie sind so konzipiert, dass sie mit überschaubarem Aufwand den größtmöglichen Nutzen erzielen und schnell eine grundlegende Sicherheit etablieren.

✅ Standard-Anforderungen

Gemeinsam mit den Basis-Anforderungen bilden sie den anerkannten Stand der Technik ab. Ihre Umsetzung ist für alle Bereiche mit einem normalen Schutzbedarf erforderlich, um ein angemessenes und umfassendes Sicherheitsniveau zu gewährleisten. Die Erfüllung der Anforderungen ist die Voraussetzung für Zertifizierung nach ISO 27001:2022.

✅ Anforderungen bei erhöhtem Schutzbedarf

Hierbei handelt es sich um zusätzliche, weitergehende Maßnahmen für besonders schützenswerte Systeme sind. Dazu gehören beispielsweise Server mit hochsensiblen Forschungsdaten oder kritische Verwaltungssysteme.

Die zentrale Frage lautet nun: Wie lassen sich die Anforderungen an eine grundlegende IT-Sicherheit praktisch umsetzen?

Warum es ohne Systemhärtung nicht geht

Die strategischen Vorgaben des BSI IT-Grundschutzes müssen von allen Hochschulen in Nordrhein-Westfalen in die Praxis umgesetzt werden. Die Anforderungen umfassen organisatorische, personelle und insbesondere technische Maßnahmen.

Darunter sind Aspekte wie die sichere Konfiguration von Systemen, die Reduktion von Angriffsflächen und der Schutz vor unbefugten Konfigurationsänderungen. Das alles sind Komponenten einer Systemhärtung, auch bekannt als System Hardening.

Was muss bei einer professionellen und nachhaltigen Systemhärtung getan werden? Im BSI IT-Grundschutz werden diverse Maßnahmen genannt. Hier ein paar Zitate:

OPS.1.1.3 – Patch- und Änderungsmanagement

“Wenn IT-Komponenten, Software oder Konfigurationsdaten geändert werden, MUSS es dafür Vorgaben geben, die auch Sicherheitsaspekte berücksichtigen. Diese MÜSSEN in einem Konzept für das Patch- und Änderungsmanagement festgehalten und befolgt werden. Alle Patches und Änderungen MÜSSEN geeignet geplant, genehmigt und dokumentiert werden. […] Insgesamt MUSS sichergestellt werden, dass das angestrebte Sicherheitsniveau während und nach den Änderungen erhalten bleibt. Insbesondere SOLLTEN auch die gewünschten Sicherheitseinstellungen erhalten bleiben.”

SYS.1.2.3.A1 Planung von Windows Server

” Die Nutzung von mitgelieferten Cloud-Diensten im Betriebssystem MUSS grundsätzlich abgewogen und gründlich geplant werden. Wenn nicht benötigt, MUSS die Einrichtung von Microsoft-Konten auf dem Server blockiert werden. “

SYS.1.2.3.A3 Telemetrie- und Nutzungsdaten unter Windows Server

“Um die Übertragung von Diagnose- und Nutzungsdaten an Microsoft stark zu reduzieren, MUSS das Telemetrie-level 0 (Security) auf dem Windows Server konfiguriert werden.”

SYS.1.9.A4 Sichere Konfiguration des Terminalservers

“Es MUSS geprüft werden, ob das Unternehmen, das den Terminalserver herstellt, Vorgaben oder Empfehlungen zur sicheren Konfiguration oder Härtung bereitstellt. Ist dies der Fall, MÜSSEN diese für die Erstellung der Konfigurationsvorgaben angemessen berücksichtigt werden. Sowohl die Konfigurationsvorgaben als auch deren Umsetzung MÜSSEN regelmäßig geprüft und gegebenenfalls angepasst werden.”

OPS.1.1.5.A3 Konfiguration der Protokollierung auf System- und Netzebene

“Alle sicherheitsrelevanten Ereignisse von IT-Systemen und Anwendungen MÜSSEN protokolliert werden. […] In angemessenen Intervallen MUSS stichpunktartig überprüft werden, ob die Protokollierung noch korrekt funktioniert. Die Prüfintervalle MÜSSEN in der Protokollierungsrichtlinie definiert werden. “

Die Beispiele sind typische Maßnahmen, die bei einer Systemhärtung durchgeführt werden. Damit diese BSI-konform realisiert werden können, müssen mehrere hundert Einstellungen angepasst werden – pro System!

Manuell oder über Gruppenrichtlinien (GPO) ist das kaum umsetzbar! Insbesondere nicht bei den knapp besetzten IT-Abteilungen der Hochschulen und ihren Dienstleistern.

Was ist die Lösung?

Die Umsetzung einer umfassenden und professionellen Systemhärtung ist kein einmaliges Projekt, das man einmal durchführt und dann abhaken kann. Stattdessen erfordert sie einen kontinuierlichen Prozess, der technische, organisatorische und prozessuale Maßnahmen umfasst.

1️⃣ IST-Zustand ermitteln

Der erste Schritt ist eine umfassende Analyse der aktuellen IT-Infrastruktur, beispielsweise über ein Hardening Audit. Damit lässt sich ermitteln, wie gut die Systeme bereits gehärtet sind. Ein solcher Hardening-Check lässt sich beispielsweise mit dem AuditTAP durchführen.

2️⃣ Hardening-Strategie konzipieren

Im nächsten Schritt geht es um die Konzeption einer maßgeschneiderten Hardening-Strategie. Dabei haben die Verantwortlichen die Wahl zwischen Ansätzen wie dem Layered, Rapid oder Lifecycle Hardening. Letzteres eignet sich perfekt für ein Windows 11 Rollout Projekt.

3️⃣ Überwachung und Protokollierung

Wurde die Systemhärtung ausgerollt, muss sie kontinuierlich überwacht und Änderungen protokolliert werden. Noch besser ist es, alle erforderlichen Prozesse zu automatisieren. Das gelingt mit einer Lösung wie dem Enforce Administrator

4️⃣ Bestätigung der Härtung

Wurden die Maßnahmen richtig und sinnvoll umgesetzt? Diese Frage ist ebenso fortlaufend zu beantworten und zu belegen. Hierfür gibt es Audits, zu denen das BSI IT-Grundschutz-Testat gehört.

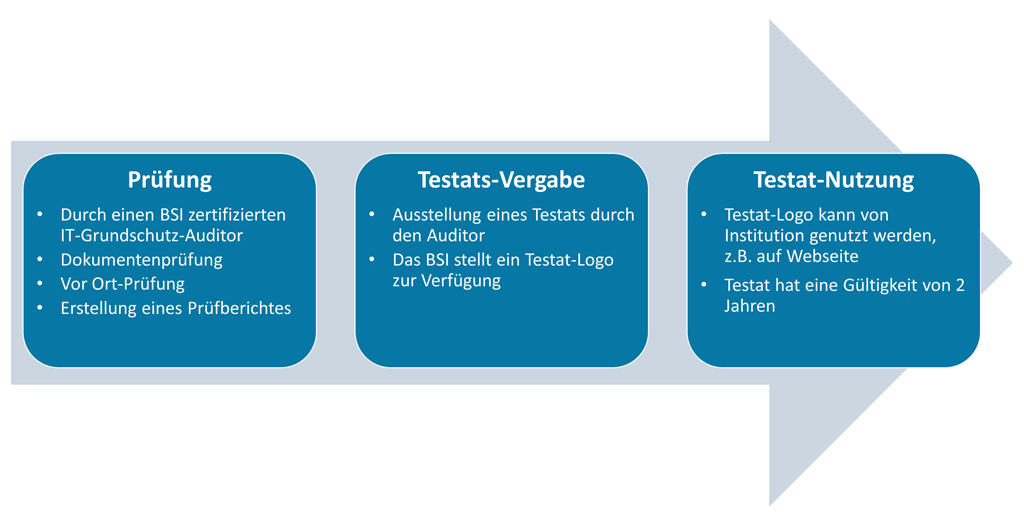

Wie läuft ein BSI IT-Grundschutz-Testat ab?

Das BSI IT-Grundschutz-Testat ist der offizielle und von einer neutralen Instanz ausgestellte Nachweis, dass eine Hochschule die fundamentalen Sicherheitsanforderungen erfolgreich umgesetzt hat. Es gilt zudem als Grundlage für eine umfassendere Sicherheitszertifizierung.

Der Weg zum Testat folgt einem klar strukturierten und transparenten Verfahren, das von einem zertifizierten IT-Grundschutz-Auditor durchgeführt wird.

➡ Dokumenten-Durchsicht

Im ersten Schritt prüft der Auditor die vorgelegten Dokumente, wozu unter anderem ein aktueller Netzplan, die IT-Grundschutz-Modellierung sowie die Dokumentation der Umsetzung der Basis-Anforderungen gehören.

➡ Überprüfung der Maßnahmen

Anschließend überprüft der Auditor die praktische Umsetzung der Sicherheitsmaßnahmen direkt an den Systemen vor Ort. Hierbei wird eine risikoorientierte Stichprobe gezogen, um die Wirksamkeit der Maßnahmen in der Praxis zu verifizieren.

➡ Prüfbericht-Erstellung

Der Auditor fasst alle Ergebnisse, Feststellungen und eventuelle Mängel in einem detaillierten Prüfbericht zusammen und gibt auf dieser Basis sein finales Votum ab. Werden alle erforderlichen Basis-Anforderungen nachweislich erfüllt, erteilt der Auditor das offizielle Testat.

Fazit

Die Botschaft ist eindeutig: Eine robuste und nachweisbare IT-Sicherheit ist für Hochschulen nicht länger verhandelbar, sondern eine Grundvoraussetzung für den digitalen Wandel – in NRW und allen anderen Bundesländern.

Der BSI IT-Grundschutz bietet hierfür den bewährten und standardisierten Handlungsrahmen. Bei der Anwendung muss eine professionelle Systemhärtung erfolgen, da diese IT-Systeme präventiv schützt, indem sie die Angriffsflächen deutlich reduzieren.

Die neuen Anforderungen sind verbindlich – und auch schnellstmöglich umzusetzen. Die Zieldaten rücken mit großen Schritten näher: Bis Anfang 2027 müssen Hochschulen in NRW die vollständige Umsetzung der Sicherheitsmaßnahmen gemeistert haben, ein Testat hat bis 2028 vorzuliegen.

Das Gute: NRW hilft seinen Bildungseinrichtungen mit verschiedenen Initiativen und auch mit Fördermitteln. Und für die Erfüllung der hohen IT-Security-Anforderungen sind Tools wie der Enforce Administrator eine erprobte “Abkürzung”.

⏬ Features & Leistungen:

Enforce Administrator Produktbroschüre (PDF)

Bilder: Freepik, BSI