Schließt die Härtung von Systemen tatsächlich viele Sicherheitslücken? Und ist eine 100%-ige Systemhärtung möglich? Wir geben in diesem Artikel ein paar Einblicke und Beispiele.

Testrunde 1: Wie gut funktioniert Systemhärtung bei “Standard-Betriebssystemen” wirklich?

Sind Standard-Systeme “ab Werk” sicher konfiguriert? Und was bringt eine Systemhärtung (englisch: System Hardening) am Ende wirklich? Diesen Fragen sind wir mit mehreren Tests nachgegangen. Diese führten wir alleine wie auch zusammen mit der Firma Trovent Security durch.

Die Kollegen von Trovent sind unter anderem Experten auf den Gebieten Penetration Testing, Managed Detection & Response und Forensic Appliance. Sie unterstützten uns bei den Compliance-Scans in der ersten Testrunde. Dafür haben wir gemeinsam diese Testumgebung aufgebaut:

-

- Wir installierten und konfigurierten ein “handelsübliches” ActiveDirectory

- Es wurden zwei Systeme mit Windows 10 21H1 und zwei mit Windows Server 2019 (Standard) 1809 aufgesetzt

- Jedes System hatte das September-Update installiert

- Je ein Windows-10- und Windows-Server-Computer hatten die Standard-Konfiguration von Microsoft

- Die zwei anderen Systemen bekamen eine Hardening-Konfiguration basierend auf diversen Empfehlungen inklusive bewusst konfigurierter Abweichungen

Der Testaufbau sah dann folgendermaßen aus:

| ungehärtet | gehärtet | |

| System 1 | Windows 10 | |

| System 2 | Windows 10 | |

| System 3 | Windows Server 2019 | |

| System 4 | Windows Server 2019 |

Zusammengefasst gesagt: Wir hatten zwei ungehärtete und zwei gehärtete Computer, die in unserem Vergleich antraten – jeweils mit Windows 10 und Windows Server 2019.

Wie wurde die Konfiguration erstellt?

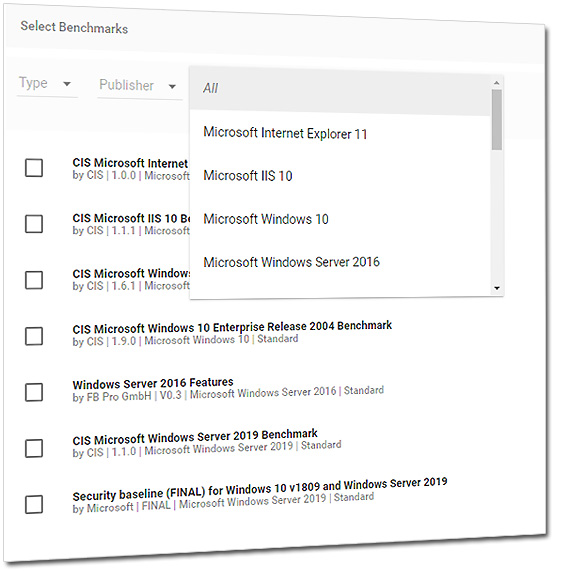

Das Security Configuration Management setzten wir mit dem Enforce Administrator um. Der Enforce Administrator bietet die Möglichkeit, mehrere Hardening-Empfehlungen miteinander zu “verschmelzen” und die Konflikte (teil-)automatisch zu lösen.

Unsere Hardening-Konfiguration für diese Tests nutzten die Vorgaben von CIS, BSI, DISA und Microsoft.

Die Verteilung – das eigentliche Configuration Management – erfolgt normalerweise im Nachgang rollenbasiert auf hunderten oder gar tausenden Zielsystemen. In unserem Szenario waren es nur die genannten Test-Systeme.

Wie haben wir die Nachweise erzeugt?

Die rechtlich vorgeschriebenen Nachweise können auf vielfältige Art und Weise erstellt werden. Zum Beispiel durch den Einsatz von Schwachstellen-Scannern oder mit speziellen Tools wie dem AuditTAP für die Auditierung von Hardening-Standards.

Für den ersten Testlauf nutzen die Experten von Trovent den Scanner von Holm Security. Dieser prüft die Hardening-Konformität basierend auf den Vorgaben des Center for Internet Security (CIS).

Was zeigten die Ergebnisse unseres ersten Hardening-Tests?

Das Reports fielen eindeutig aus: Die gehärteten Systeme bestanden deutlich mehr Tests der Checks als die nicht konfigurierten Betriebssysteme!

Hier die Belege:

System 1: Windows 10 mit Standard-Konfiguration

System 2: Windows 10 mit Systemhärtung

System 3: Windows Server 2019 ohne Härtung

System 4: Windows Server 2019 mit Härtung

Testrunde 2: Was bringt Systemhärtung bei Windows 11?

Sind modernere Betriebssysteme sicherer konfiguriert? Muss man sie überhaupt noch härten? Dieser Frage sind wir im zweiten Testlauf nachgegangen.

Hierfür setzten wir zwei Computer mit Windows 11 in der Version 21H2 ein. Unser Testaufbau sah damit folgendermaßen aus:

Jedes dieser Systeme wurde sowohl im ungehärteten als auch im gehärteten Zustand einmal gescannt.

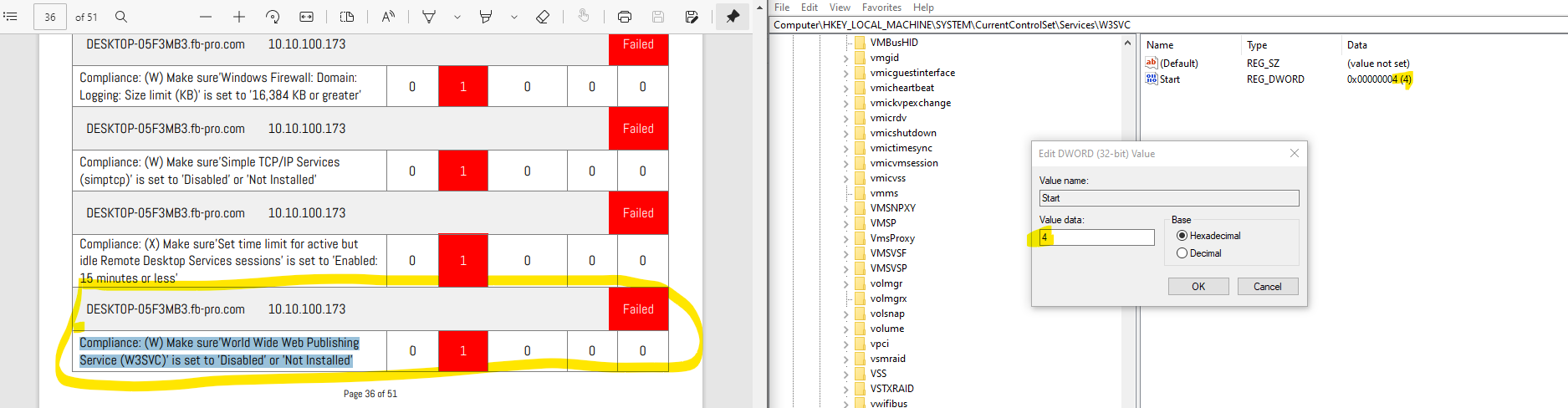

Die Härtung der Systeme erfolgte wie beim ersten Testlauf mit dem Enforce Administrator. In diesem Test führten wir einen “Policy Compliance Auditing”-Scan mit Tenable Nessus Professional und Holm Security durch. Wir überprüften auch hier die Konformität gemäß den Vorgaben des CIS.

Die Ergebnisse fielen – wie erwartet – ähnlich zum ersten Check aus:

System 1: Windows 11 ohne Systemhärtung

System 1: Windows 11 mit Systemhärtung

System 2: Windows 11 ohne Systemhärtung

System 2: Windows 11 mit Systemhärtung

Testrunde 3: Was bringt eine Systemhärtung bei Windows Server 2022?

Im Rahmen unseres dritten Testlaufs haben wir untersucht, ob modernere Server-Betriebssysteme bereits sicherer konfiguriert sind und ob das Härten noch notwendig ist.

Für diesen Zweck verwendeten wir Windows Server 2022 in der Version 21H2. Unser Testaufbau sah folgendermaßen aus:

Die Systemhärtung erfolgte analog zu den ersten beiden Tests mithilfe des Enforce Administrators. In diesem, dritten Test führten wir wieder einen “Policy Compliance Auditing”-Scan mit Holm Security durch und überprüften die Konformität gemäß den Vorgaben des CIS.

Die Ergebnisse waren, wie erwartet, ähnlich wie bei den ersten beiden Tests:

Windows Server 2022 ohne Systemhärtung

Windows Server 2022 mit Systemhärtung

Theorie vs. Praxis: Die Bewertung der Reports

Die Unterschiede in den Berichten sind eindeutig. Trotzdem bleiben ein paar Fragen offen. Die wichtigsten Punkte möchten wir hier gerne beleuchten.

“Das sind so viele Einstellungen!”

… lautet eine der ersten Reaktionen, die uns oft begegnen. Das ist nachvollziehbar und korrekt.

Eine auf Standards basierende Systemhärtung umfasst weit (!) mehr Einstellungen als das Konfigurieren der Microsoft-Updates und das Einschalten der Firewall. Sie geht deutlich tiefer und deckt viele integrierte Microsoft-Komponenten ab.

Von daher: Ja, es sind tatsächlich mehrere hundert, dedizierte Einstellungen für ein System notwendig, das nach Industrie-erprobten Empfehlungen sicher konfiguriert werden soll.

“Trotz Härtung noch so viele ‘Fehler'”?

Warum sind bei den gehärteten Systemen derart viele Einstellungen nicht konform mit dem, was der Scanner prüft? Das hat unter anderem die folgenden beiden Gründe:

Grund 1: 100% Compliance ist unrealistisch

Die Erwartungshaltung, dass ein Server-oder Workstation-Betriebssystem und/oder die dazugehörige Middleware-Ebene vollständig konform zu einem Hardening-Standard konfiguriert werden kann, gehört aus unserer Sicht ins Reich der Security-Mythen.

Systemhärtung als Maßnahme muss immer angemessen sein und die drei Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit beachten. Es kann dementsprechend weder sinnvoll, noch notwendig sein, ein System so zu konfigurieren, dass danach der Zugriff auf wichtige Unternehmensdaten unmöglich wird!

Was damit gemeint ist, verdeutlicht das folgende Praxisbeispiel: Aktuelle Hardening-Empfehlungen, zum Beispiel für die Windows-Server-Härtung oder für die Härtung von Windows 10, erwarten unter anderem das Abschalten von Bluetooth sowie die Deaktivierung des Mikrofon- und Kamera-Zugriffs. Doch in Zeiten von New Work, Remote Work, Home Office und Dergleichen müssen genau diese Technologien funktionieren, unter anderem für Web-basierte Video-Calls.

Grund 2: Tiefere Analyse notwendig bzw. “Man lernt nie aus…”

Wir sind der festen Überzeugung, dass einige der vermeintlichen Fehler in die Kategorie “False Positives” fallen. Das bedeutet: Die Konfiguration ist auf dem Testsystem exakt so wie erwartet, trotzdem meldet der Bericht eine “Non Compliance”.

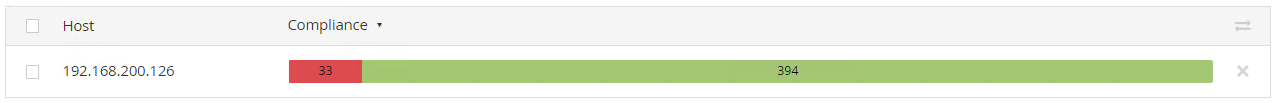

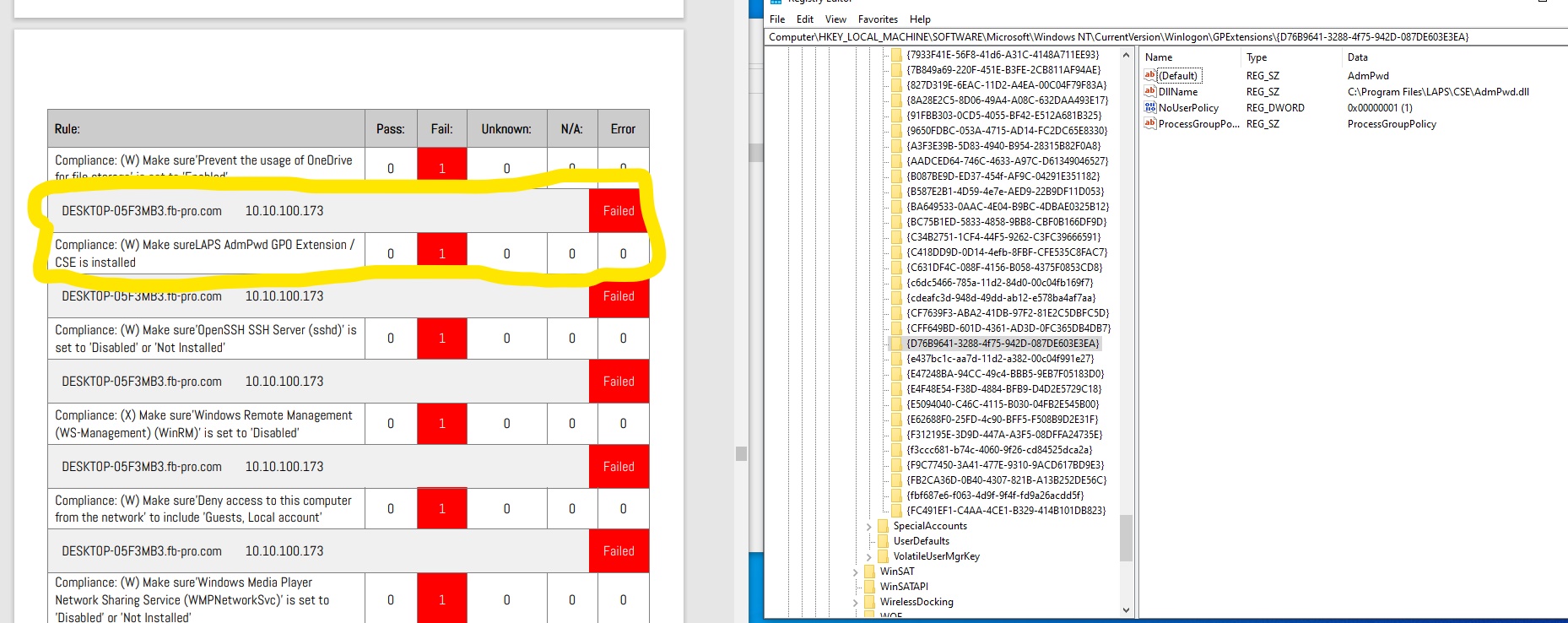

Hier zwei Beispiele dazu (Bilder zum Vergrößern anklicken):

Beispiel 1: Eigentlich ist LAPS auf dem Testsystem installiert, wie unschwer auf der rechten Seite zu erkennen ist.

Beispiel 2: Auf unserer Workstation mit Windows 10 wurde definitiv kein Web-Server installiert.

Zudem hat Microsoft als Hersteller von Betriebssystemen und Software teilweise die Angewohnheit, eine Einstellung an zwei (manchmal auch an mehreren Stellen) konfigurierbar zu machen. Es kommt deshalb vor, dass an Stelle 1 geprüft wird, aber das System an Stelle 2 konfiguriert wurde. Hier sind weitere Analysen notwendig, die wir in der Regel zusammen mit Trovent durchführen.

Fazit: Wie gut ist Systemhärtung?

Systemhärtung wirkt, definitiv! Denn die meisten Systeme sind “ab Werk” so konfiguriert, dass Anwender sie bestmöglich nutzen können – doch darunter leidet der Sicherheitsaspekt. Das Härten hebt das Security-Level auf ein höheres Niveau.

Das zeigte auch ein anderer Test von uns. Wir überprüften, wie viele Daten der Telemetrie-Dienst von Windows 10 und Windows 11 ausspioniert – und das auf ungehärteten und gehärteten Systemen. Die Ergebnisse fielen wie erwartet aus: Nur wenn ein Betriebssystem sicher konfiguriert wurde, gab es keine Telemetrie-Datenübertragung an Microsoft.

Was man jedoch immer bedenken muss: Es gibt nicht das absolut perfekt gehärtete System! Prüfungen bzw. Audits gegen einen Härtungs-Standard führen in der Regel zu einem roten Audit-Bericht. Oft fällt er sogar tiefrot aus.

Warum? Die individuellen Einstellungen für das jeweilige Unternehmen werden nicht nicht erfasst und Rollen-/Applikations-spezifische Einstellungen nicht berücksichtigt.

Einfacher wird es mit einer Lösung für das Security Configuration Management wie dem Enforce Administrator. Der bietet neben der einfachen Konfiguration, Verteilung und regelmäßigen Kontrolle auch Audit-Berichte, die genau die individuellen Konfigurationen berücksichtigen.

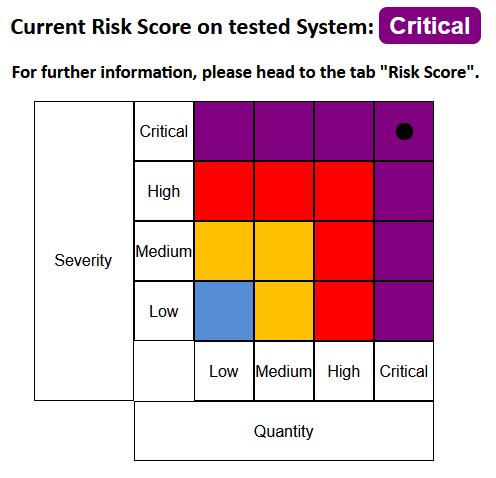

Zusätzlich zeigt das AuditTAP einen Risk Score an. Der vermittelt auf einen Blick, wie kritisch die gemachten Einstellungen sind. Hier ein Beispiel:

Nicht vergessen: Informationssicherheit benötigt Systemhärtung!

Informationssicherheit, Datenschutz und IT-Compliance funktionieren nicht ohne eine spezielle Mischung aus technischen und organisatorischen Maßnahmen!

Neben den infrastrukturellen Maßnahmen sind insbesondere das sichere Konfigurieren von IT-Systemen (das “Härten”) als auch das Aktualisieren (das “Patchen“) die effektivsten Möglichkeiten, um Schwachstellen in IT-Systemen zu schließen.

Der Nutzen der Systemhärtung fällt vielseitig aus:

-

- leicht angreifbare Ziele werden beseitigt,

- Haftungsrisiken reduziert,

- und der Stand der Technik implementiert.

Kommen professionelle Hardening-Tools für Unternehmen wie der Enforce Administrator zum Einsatz, können die Aufwände für eine dauerhafte Härtung der Systemen deutlich reduziert werden. Und es gibt rechtskonforme Reports für die Nachweispflichten (Audits).

Weshalb Sie die Informationssicherheit ernst nehmen müssen

Man kann es nicht oft genug sagen: Informationssicherheit und Datenschutz sind extrem wichtig – für jedes Unternehmen!

Das Erstellen von Dokumentation (Richtlinien, Protokolle etc.) sowie die regelmäßige Kontrolle der Maßnahmen waren auch schon vor Inkrafttreten der europaweit geltenden Datenschutz-Grundverordnung (DS-GVO) etwas, worauf Unternehmen jeder Größe zu achten hatten.

Die Notwendigkeit nach einer strukturierten Informationssicherheit steigt. Einerseits befeuert durch beinahe täglich in der Presse sichtbare, äußerst erfolgreiche Cyber-Angriffe; andererseits durch die verschärfte Gesetzgebung, deren Sanktionspotential sich zukünftig ausweiten wird.

Nun droht allen Unternehmen, welche die Informationssicherheit und den Datenschutz im Speziellen auf die leichte Schulter nehmen, Strafen. Noch viel gewichtiger sind die direkten Probleme, zum Beispiel die Kosten des Betriebsausfalls oder Image- und Reputationsschäden. Dieser gefährliche Mix aus Folgen hat das Potential, die Zukunft eines Betriebes zu gefährden.

IT-Sicherheit ist Chef-Sache!

Es reicht nicht, sich auf Unwissenheit zu berufen. Es liegt in der Verantwortung der Geschäftsführung bzw. des Vorstandes eines jeden Unternehmens, sich um die objektive Beurteilung von Schwachstellen in der IT-Infrastruktur zu kümmern. Das ermöglicht unter anderem ein unternehmensweites Risikomanagement.

Die Geschäftsführung bzw. der Vorstand muss passende Rahmenbedingungen schaffen, damit die Verantwortlichen für die IT-Sicherheit mögliche Schwachstellen systematisch erfassen und beseitigen können.

Hörtipp: Wie können Unternehmen jeder Größe das Thema “System Hardening” schrittweise angehen? Das erfahren Sie in diesem Podcast.

Möchten Sie mehr über den Enforce Administrator erfahren?

… oder einen Show-Case via Video-Konferenz erleben? Dann kontaktieren Sie uns ganz unverbindlich per Mail!

PS: Den Enforce Administrator gibt es auch als Managed Service. Das bedeutet, die Spezialisten der FB Pro GmbH betreuen die Systemhärtung Ihrer kompletten IT-Systemarchitektur und stehen Ihnen fortwährend als Berater zur Seite.