Das AuditTAP bietet seit Version 5.2 einen praktischen Risk Score. Dieser kann unter Umständen für erstaunte Gesichter sorgen. Wir erklären Ihnen, wie Sie den verbesserten und übersichtlichen Compliance-Report richtig lesen und interpretieren.

Wie gut sind Ihre Systeme wirklich konfiguriert?

Wissen Sie die Antwort auf diese Frage? Wenn nicht, dann sollten Sie Ihr Betriebssystem (bspw. Windows 10/11 oder Windows Server) oder einzelne Anwendungen wie MS Office mit dem AuditTAP überprüfen. Das kostenlose Tool erzeugt einen ausführlichen Bericht, wie gut Sie Ihre System gemäß bekannten Hardening-Standards konfiguriert haben – oder auch nicht.

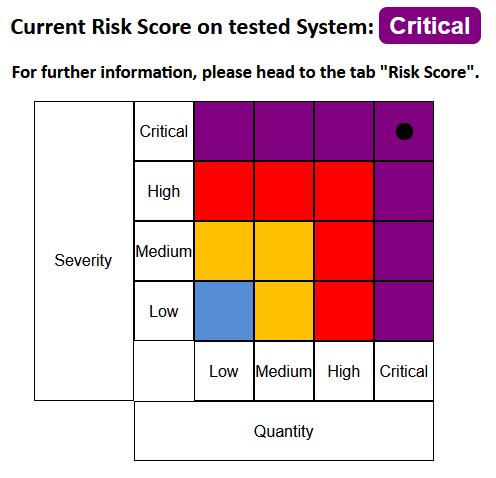

Das AuditTAP bietet seit jeher sehr detaillierte Ansichten. Diese zeigen, wo es bei Ihren geprüften Systemen noch Nachholbedarf in Sachen Systemhärtung gibt. Mit dem Update 5.2 integrierten wir den Risk Score. Dieser zeigt auf einen Blick, wie kritisch oder unkritisch die Ergebnisse Ihres Compliance-Checks ausfallen.

Ist eine Einstufung als “critical” wirklich kritisch? Wie kommt es zu dieser Bewertung durch das AuditTAP? Welche Maßnahmen sollten Sie treffen und welche besser nicht? Diese Fragen klären wir in diesem Beitrag. Zuerst zeigen wir aber die Ausgangslage auf – denn die meisten Systeme sind von Haus aus leider ziemlich unsicher.

Ist ein Standard-Windows gut gehärtet bzw. sicher konfiguriert?

Die klare Antwort: Nein!

Microsoft liefert Windows seit jeher in größtmöglicher Kompatibilität aus. Das macht für die Nutzer Vieles einfacher. So können zum Beispiel unbedarfte Privat-Anwender schnell und unkompliziert Drucker anschließen, Erweiterungskarten nutzen, jede Art von Software installieren oder mittels Xbox-Account ihre Games-Spielstände teilen.

Das bedeutet: “Ab Werk” startet Windows beim Hochfahren automatisch zahlreiche Dienste und aktiviert jede Schnittstelle – die Funktionalität könnte ja vom Anwender benötigt werden. Aber diese Kompatibilität und einfache Nutzung schafft technische Angriffsfläche – und damit ein hohes Risiko für erfolgreiche Cyber-Angriffe.

Ein “normales” Windows hat also relativ wenig Übereinstimmung (= Compliance) mit aktuellen Hardening-Standards wie den SySiPHuS-Empfehlungen des BSI. Daher sieht die Zusammenfassung des AuditTAP-Reports in diesem Fall so aus:

Ebenfalls interessant: Mit den hauseigenen Sicherheitsempfehlungen (die sogenannten Security Baselines von Microsoft) hat ein Standard-Windows auch nicht viel gemeinsam:

Das führt zu einer entsprechenden Risikobewertung: Das geprüfte System bekommt im AuditTAP-Report den Status “critical”.

Wie kommt die Risiko-Matrix des AuditTAP genau zustande?

Der Risk Score des AuditTAP kennt zwei Dimensionen:

-

- “Quantity”

- “Severity”

Unter “Quantity” versteht der Compliance-Check die mengenmäßige Übereinstimmung. Das bedeutet: Wie viele Konfigurationsempfehlungen des ausgewählten Hardening-Standards sind bei dem von Ihnen auditierten System gemäß standardisierter Hardening-Empfehlungen konfiguriert?

Die vertikale Achse der Matrix (“Severity”) stuft die Ergebnisse nach qualitativen Maßstäben ein. Heißt: Wie gut sind die einzelnen Konfigurationen auf dem von Ihnen auditierten System umgesetzt?

Die folgenden Beispiele zeigen Ihnen, was damit genau gemeint ist:

Beispiel 1: Quantity “critical” / Severity “medium”

Erläuterung: In diesem Beispiel ist die “mengenmäßige” Konformität kritisch. Aber die wichtigsten Einstellungen wurden so gut umgesetzt, dass nur ein mittleres Risiko entsteht.

Empfehlung: Sorgen Sie dafür, dass die Gesamt-Compliance steigt. Nutzen Sie die BSI- oder CIS-Empfehlungen. Gerade die “L1”-Einstellungen des CIS bieten einen guten Einstieg.

Beispiel 2: Quantity “high” / Severity “high”

Erläuterung: In diesem Beispiel werden beide Dimensionen gleich gewichtet.

Empfehlungen: Hier empfehlen wir im ersten Schritt die Umsetzung der kritischen Einstellungen (siehe Reiter “Risk Score” im AuditTAP). Danach wäre eine Steigerung der mengenmäßigen Compliance sinnvoll.

Beispiel 3: Quantity “low” / Severity “low”

Erläuterung: Gratulation! Bei diesem Ergebnis können Sie noch Feinheiten anpassen. Ein tiefer Einblick in die einzelnen Einstellungen ist notwendig, um das letzte Potential herauszuholen.

Empfehlungen: Ein Hardening-Spezialist muss die Konfigurationen in der Tiefe prüfen und bewerten. Er führt dazu unter anderem spezielle Tests oder entsprechende Prüfungen durch.

Hinweis: Möchten Sie weitere Beispiele? Diese können Sie unter Github im offiziellen Code-Repository unter “Samples” herunterladen. Und in dieser Zip-Datei befinden sich zwei weitere Beispiele.

Denken Sie an die “Basis-Hygiene der Cyber-Sicherheit”

Bevor Sie mit einer Systemhärtung loslegen, sollten Sie die “Basics” des Security Configuration Managements erfüllen. Das heißt: Sorgen Sie dafür, dass die grundlegenden Security-Mechanismen aktiviert sind.

Beinahe jede Notebook- oder Desktop-Hardware unterstützt heutzutage Krypto-Chips (“TPM-Chips”), die wichtige Grundlagen für Standard-Sicherheitsfunktionen bereitstellen. Jedes Betriebssystem liefert eine Firewall mit, nutzen Sie die Anti-Malware-Lösungen (beispielsweise den Windows Defender oder eine andere Lösung) und aktivieren Sie die sogenannten „Attack Surface Reduction Rules“ (ASR rules).

Das AuditTAP überprüft auch, ob Sie diese Basis-Funktionalitäten umgesetzt haben. Die Ergebnisse sehen Sie im Reiter “Settings Overview” > “Security Base Data”. Bei einem Windows-System, auf dem diese “Basis-Hygiene” durchgeführt wurde, sieht das so aus:

Wenn Sie eine folgende Systemhärtung durchführen, sollte Ihnen stets klar sein, dass es nicht ausreicht, nur zehn oder 20 Einstellungen zu verändern!

Rollenbasierte Härtung angelehnt an Standards

Sind Ihre AuditTAP-Report mehr “rot” als “grün” und fällt der Risk Score ernüchternd aus? Besonders Unternehmen haben die erkannten Schwachstellen schnellstmöglich zu schließen, beispielsweise durch die Anwendung der Microsoft Security Baselines und einer professionellen Windows 10 Härtung.

Es gibt mittlerweile verschiedene, umfangreiche Standards, an denen Sie sich orientieren können. Zum Beispiel geben BSI, DISA, CIS und das ACSC regelmäßig neue Empfehlungen heraus. Diese beinhalten mehrere Hundert Einstellungen, die angewendet werden sollten, um beispielsweise Windows zu härten. Kombinieren Sie mehrere Standards miteinander und beziehen Sie auch einzelne Applikationen wie Office-Suiten und Browser in Ihre Härtung mit ein, kommen schnell 1.000 Anpassungen und mehr zusammen.

Wenn Sie diese Schwachstellen manuell schließen möchten – und das auf Dutzenden oder gar Hunderten von Systemen -, haben Sie allerhand zu tun. Besser ist es, die sicheren Konfigurationen mit Hardening-Tools wie dem Enforce Administrator vorzunehmen.

Doch übertreiben Sie es nicht beim Härten! Ein System Hardening bringt sehr viel – Sie können allerdings übers Ziel hinausschießen. Beachten Sie stets diese drei Schutzziele:

-

- Vertraulichkeit

- Integrität

- Verfügbarkeit

100% Konformität ist (meist) nur in der Theorie möglich

Es kann weder sinnvoll, noch notwendig sein, ein System so zu konfigurieren, dass danach der Zugriff auf wichtige Unternehmensdaten unmöglich wird!

Ein Beispiel aus der Praxis: Spätestens seit “Printnightmare” ist klar, dass der Printspooler-Dienst deaktiviert werden sollte – wenn man die Druckfunktionicht braucht. Für Server, die Druckdienste übernehmen (also Printserver), macht das aber keinen Sinn. Auch auf Workstations bzw. Client-Systemen wird die Druckfunktion in der Regel benötigt.

Daraus folgt: Einen Server- oder ein Workstation-Betriebssystem und die dazugehörige Middleware-Ebene vollständig konform zu einem der Hardening-Standards zu konfigurieren zu wollen, ist ein falscher Weg. Ansonsten haben Sie ein – vermeintlich – sicheres System, das aber nicht mehr die Anforderungen der Anwender erfüllt.

Benötigen Sie Hilfe bei der sicheren Konfiguration von Systemen?

Haben Sie Fragen zum AuditTAP? Oder benötigen Sie Unterstützung bei der (automatisierten) Systemhärtung? Sie wollen Systemhärtung direkt in Ihre Deployment- bzw. Installationsprozesse integrieren? Unsere Experten sind gerne für Sie da! Kontaktieren Sie uns ganz unverbindlich, wir melden uns umgehend bei Ihnen.

Bilder: Smartmockups.com, FB Pro