Der BSI-Lagebericht 2025 ist da. Er fällt ziemlich ernüchternd aus, denn viele Systeme sind leider noch immer eine “leichte Beute” für Angreifer. Weshalb? Erfahren Sie hier die hauptsächlichen Gründe und wie IT-Security-Verantwortliche jetzt reagieren sollten.

“Die Gesamtlage ist nach wie vor angespannt”

Das ist ein Zitat aus “Die Lage der IT-Sicherheit in Deutschland 2025” des Bundesamts für Sicherheit in der Informationstechnik (BSI). Trotz einiger Erfolge im Kampf gegen Cyberkriminalität, zum Beispiel durch das Ausschalten von zwei namhaften Angreifergruppen, bleibt die IT-Sicherheitslage in Deutschland auf einem angespannten Niveau.

Claudia Plattner, Präsidentin des BSI, sagt im Vorwort:

“Der sich stabilisierenden Bedrohungslage steht nämlich eine mit dem Fortschritt der Digitalisierung nicht nur immer größer werdende, sondern auch immer schlechter geschützte Angriffsfläche gegenüber”

Die größte Sorge des BSI gilt der mangelnden Absicherung der wachsenden Angriffsflächen, da viele Organisationen und Unternehmen digitalen Bedrohungsakteuren die Arbeit noch immer zu leicht machen. Hacker, Script-Kiddies und professionelle Banden suchen gezielt den Weg des geringsten Widerstandes.

Besonders besorgniserregend ist die Fehleinschätzung vieler kleiner und mittlerer Unternehmen (KMU) sowie vulnerabler Gruppen (Vereine, Kommunen, Verbraucher). Sie gehen, so eine Erkenntnis der Studie, fälschlicherweise davon aus, für solche Angreifergruppen uninteressant zu sein.

Das BSI widerspricht dieser Annahme energisch:

“Für cyberkriminelle Angreifer sind weder Umsatz noch Branche ausschlaggebende Kriterien der Zielauswahl, sondern der Aufwand für den Angriff muss in einem günstigen Verhältnis zum erwarteten Nutzen stehen”.

Das heißt, Cyber-Attacken fokussieren sich auf jene Ziele, deren Angriffsflächen das niedrigste Schutzniveau aufweisen – mit Erfolg. Plattner dazu:

“Man könnte auch sagen, es gibt einen Trend zu ‘leichter Beute’.”

Die Konsequenz aus dieser Entwicklung fasst das BSI in einer eindringlichen Warnung zusammen:

“Wenn wir es nicht kurzfristig schaffen, uns und unsere Angriffsflächen gegen das gesamte Bedrohungsspektrum zu verteidigen, werden wir verwundbar bleiben – und früher oder später auch verwundet werden. Lassen wir es also nicht so weit kommen.”

Maßnahmen: So schützen Sie Ihre Angriffsflächen effektiv

Wie können Unternehmen und Organisationen sich besser gegen Cyberattacken schützen? Dazu das BSI in seinem Lagebericht 2025: “Der Schutz der Angriffsflächen ist 2026 der entscheidende Hebel, um die Cybersicherheit zu verbessern.”

Ein konsequentes Angriffsflächen-Management senkt das Risiko von Kompromittierungen unmittelbar. Das Bundesamt für Sicherheit in der Informationstechnik erläutert das folgendermaßen in seiner Publikation:

“Schwachstellen entstehen zum Beispiel durch Programmierfehler oder durch schwache Default-Einstellungen und Fehlkonfigurationen im IT-Betrieb”

Und das BSI nennt unter anderem diese Gegenmaßnahmen:

✅ Minimierung öffentlich erreichbarer Systeme

Diese Logik ist ganz klar: Je weniger IT-Systeme aus dem Internet erreichbar sind, desto kleiner fällt die Angriffsfläche aus.

✅ Zeitnahe Updates und Patches

Allzu oft werden bekannte Sicherheitslücken zu spät oder gar nicht gepatcht. Ein konsequentes Update-Management ist essentiell, da viele Probleme auf veraltete Komponenten zurückzuführen sind.

✅ Basisschutz implementieren

Die häufigsten und gravierendsten Schwachstellen sind oft auf unzureichende Eingabevalidierungen oder fehlerhafte Konfigurationen zurückzuführen. Diese sind durch die konsequente Implementierung bewährter Schutzmaßnahmen vermeidbar.

✅ Restriktives Zugangsmanagement

Fehlerhafte Zugriffsbeschränkungen müssen behoben werden. Ansonsten können Eindringlinge auf sensible Daten zugreifen und sich schnell im gesamten Netzwerk ausbreiten.

Systemhärtung ist ein “must have”!

Das BSI unterstreicht in seinem Sicherheitsbericht folgendes Vorgehen:

“Die Analyse und das Management der eigenen Angriffsflächen müssen daher in jedem Unternehmen und jeder Institution – ob klein oder groß – als unverzichtbarer Teil eines effektiven Risikomanagements verstanden werden.”

Damit wiederholt die deutsche Cybersecurity-Behörde das, was bereits in vielen IT-Regularien und Normen gefordert wird: IT-Verantwortliche haben präventive Maßnahmen zu etablieren, um die Resilienz der gesamten Systemlandschaft – vom Einzelplatzcomputer über die Server bis hin zu IoT-/OT-Devices – deutlich zu erhöhen.

Sehr effektiv ist hierbei die sichere Konfiguration, auch bekannt als Systemhärtung bzw. System Hardening. Sie wird unter anderem im BSI-Grundschutz, bei NIS2, der ISO 27001 und bei DORA explizit gefordert. Verständlich, denn damit werden die Angriffsflächen deutlich reduziert, indem man – sinnbildlich gesprochen – die Türen und Fenster seines “IT-Hauses” schließt.

Wie gut sind Ihre Systeme gehärtet?

Es gibt verschiedene internationale Vorgaben, wie Sie Ihre IT-Systeme sicher konfigurieren können. Dazu gehören unter anderem die SySiPHuS-Empfehlungen des BSI, die CIS Benchmarks und die DISA STIGs. Ob diese erfüllt werden, finden Sie mit einem Hardening Audit heraus. Nutzen Sie dafür das kostenlose AuditTAP.

Mit dem AuditTAP können Sie Windows 10, Windows 11 und auch verschiedene Windows Server Systeme sowie gängige Linux-Derivate ohne großen Zeitaufwand einem professionellen Hardening Audit unterziehen.

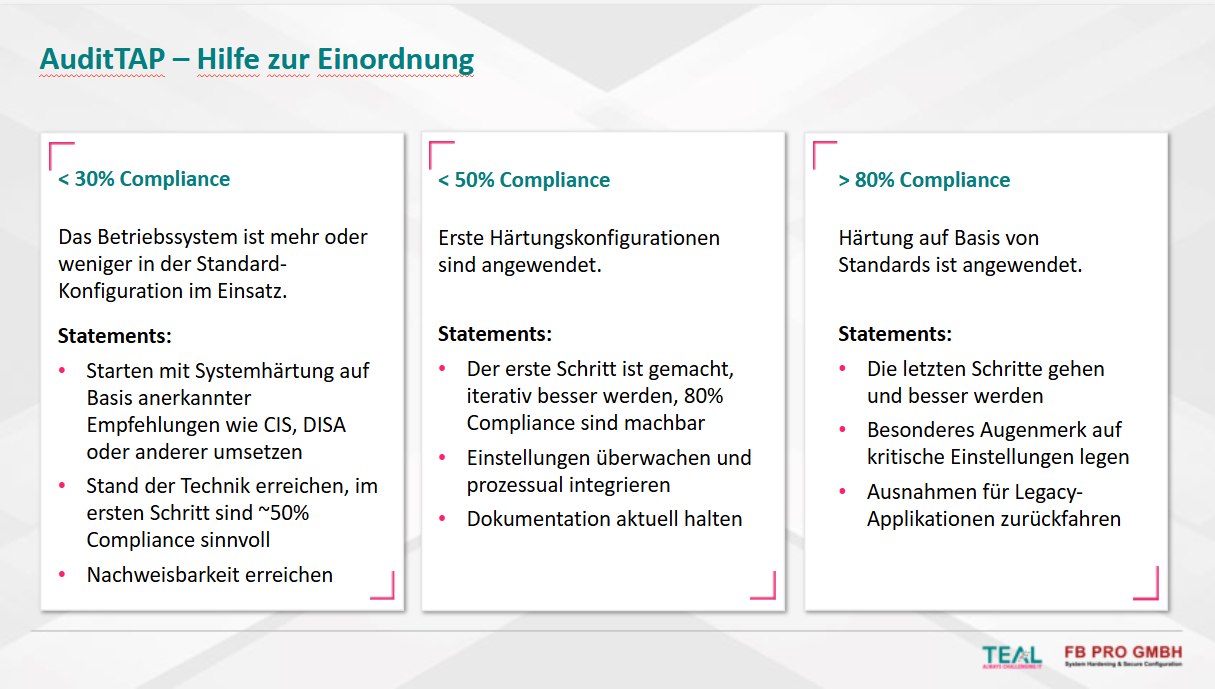

Wie sehen Ihre Ergebnisse des AuditTAP Hardening Audits aus? Wie gut haben Sie die Vorgaben erfüllt? In diesem Schaubild (das aus unserem heise Academy Hardening Workshop entnommen ist) wird Ihnen grob zusammengefasst gezeigt, wie Sie die Ergebnisse interpretieren können und was zu tun ist:

Sie wissen nun, an welchen Stellschrauben Sie drehen müssen, um Ihr OS Hardening im Allgemeinen oder Ihr Office Hardening im Speziellen zu verbessern. Gehen Sie nun strategisch und überlegt vor, um einen nachhaltigen Härtungsprozess zu implementieren – zum Beispiel im Rahmen eines Windows 11 Rollout-Projektes!

Beachten Sie aber: Die Härtung eines einzelnen Systems kann sehr zeitaufwändig sein, da Sie hunderte Einstellungen anpassen müssen. Bei IT-Landschaften mit zahlreichen Arbeitsplatzrechnern und Servern stellt allein die technische Umsetzung eine kaum zu bewältigende Herausforderung dar. Hinzu kommen fortlaufende Anpassungen und eine gründliche Dokumentation.

Daher ist es empfehlenswert, die Systemhärtung zu automatisieren, beispielsweise mit einem Hardening-Tool wie dem Enforce Administrator. Dieser härtet große, heterogene IT-Landschaften zentral und automatisiert. Zudem erkennt die Lösung, wenn aus Versehen oder mutwillig Veränderungen vorgenommen werden. Sie setzt diese dann eigenständig zurück, wodurch eine Art „selbstheilendes System“ entsteht.

⏬ Download: Enforce Administrator Produktbroschüre (PDF)

Haben Sie noch Fragen?

Wollen Sie mehr über Systemhärtung wissen? Oder möchten Sie wissen, wie Sie mit dem Enforce Administrator eine automatisierte Systemhärtung realisieren und in Ihrem Unternehmen implementieren können? Sprechen Sie uns an – unsere Experten sind gerne für Sie da!