Die neue Fassung des IT-Grundschutzkompendiums ist da. Darin empfiehlt das BSI mehrfach die Härtung von Systemen. Wir erklären, was die Vorschläge bedeuten und warum sie wirklich sinnvoll sind.

Was ist der BSI IT-Grundschutz?

Der BSI IT-Grundschutz wird vom Bundesamt für Sicherheit in der Informationstechnik, kurz BSI, erstellt und veröffentlicht. Der BSI IT-Grundschutz ist ein Methode, um Informationssicherheit strukturiert bewerten und im Behörden- oder Unternehmenskontext umsetzen zu können.

Mit den Worten des BSI bedeutet das:

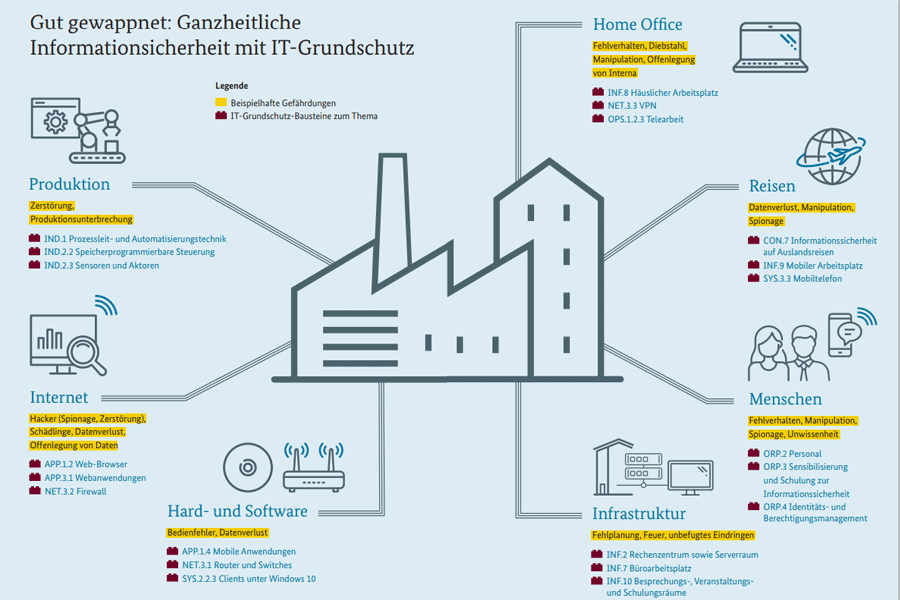

“Informationssicherheit ist die Voraussetzung für eine erfolgreiche Digitalisierung. Der IT-Grundschutz liefert hierfür ein solides fachliches Fundament und ein umfangreiches Arbeitswerkzeug. Er ist Methode, Anleitung, Empfehlung und Hilfe zur Selbsthilfe für Behörden, Unternehmen und Institutionen, die sich mit der Absicherung ihrer Daten, Systeme und Informationen befassen wollen. Zentral ist dabei ein ganzheitlicher Ansatz zur Informationssicherheit: Neben technischen Aspekten werden auch infrastrukturelle, organisatorische und personelle Themen betrachtet.”

Der sogenannte BSI IT-Grundschutzkatalog wird seit Jahren regelmäßig weiterentwickelt. Seit dem 01. Februar 2023 steht das IT-Grundschutzkompendium in der Edition 2023 öffentlich zur Verfügung.

Was hat sich im BSI-Grundschutzkatalog geändert?

Die neue Ausgabe des IT-Grundschutzkompendiums umfasst rund 860 Seiten und enthält 111 IT-Grundschutz-Bausteine. Davon sind zehn Bausteine komplett neu, drei wurden gestrichen. Und aus der Edition 2022 hat man 21 Bausteine für die Edition 2023 überarbeitet. Die konkreten Änderungen sind hier dokumentiert und nachzulesen.

BSI-Grundschutz: Was ist die wichtigste Empfehlung?

In der neuen Edition des BSI IT-Grundschutzkatalogs spielt Systemhärtung – also die sichere Konfiguration von Betriebssystemen und Applikationen – eine deutlich wichtigere Rolle als bisher. Das zeigt sich zum Beispiel in der Häufigkeit, wie oft die IT-Sicherheitsmaßnahme erwähnt wird:

-

- In der 2023er-Fassung des IT-Grundschutzkompendiums werden 55 Mal die Begriffe “härten” oder “Härtung” (und Abwandlungen davon) verwendet.

- In der 2018er-Edition des BSI-Grundschutzkataloges kommen die Worte nur 27 Mal vor.

Die Erwähnung der Maßnahme hat sich also in den letzten Jahren mehr als verdoppelt und findet sich beinahe in jeder Disziplin wieder!

Was sagt das BSI im Grundschutzkompendium zur Härtung?

Bevor wir auf die Details des neuesten IT-Grundschutzkatalogs eingehen, hier eine Zusammenfassung:

-

- Systemhärtung (kurz: Härtung) gilt als geschäftskritische Maßnahme

-

- Das Kompendium empfiehlt Härtung in verschiedenen Bereichen und Systemen, zum Beispiel bei:

-

-

- Terminal-Servern

- Virtualisierungsinfrastrukturen

- Virtuelle Desktops (VDI)

- Standard-Workstations (Laptops, Notebooks etc.)

- Datenbank-Management-Systeme

- Administrations-Servern (Privileged Admin Workstations)

-

-

- Härtung wird im IT-Grundschutzkatalog ebenfalls als dringende Maßnahme nach einem APT-Angriff (Advanced Persistent Thread) empfohlen.

-

- Um Gefährdungen aus dem Gefährdungskatalog zu mitigieren, ist die Integritätsüberwachung der System-Konfiguration eine effektive Maßnahme, sagt das BSI.

-

- Ergänzend sei es ratsam, das Thema Systemhärtung bei der Schulung von IT-Personal anzubringen.

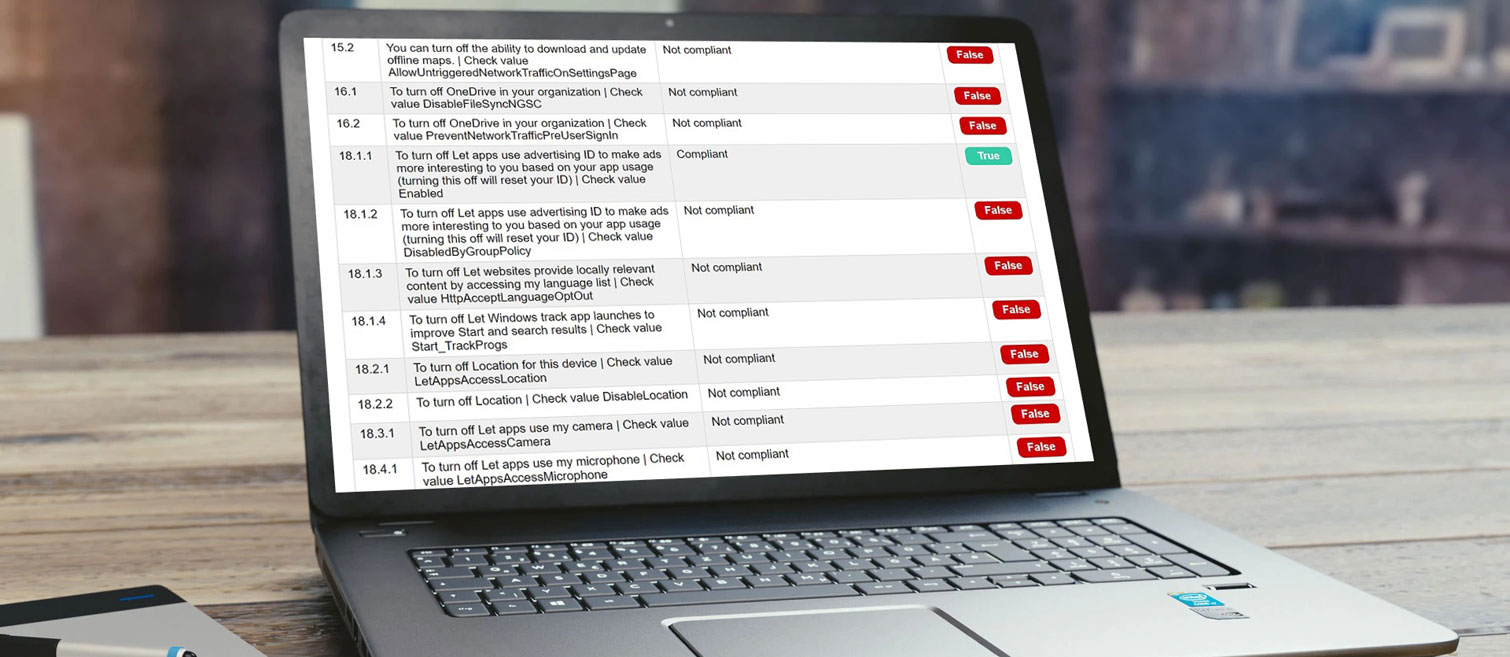

- Im BSI IT-Grundschutzkompendium wird auch klargestellt, dass eine einmalige Konfiguration von sicherheitsrelevanten Einstellungen per GPO / Gruppenrichtlinien oder per Script nicht mehr dem Stand der Technik entspricht!

- Wenn Sie Systemhärtung betreiben, müssen Sie diese konsequent umsetzen und auch kontrollieren – zum Beispiel mit einem entsprechenden Hardening-Tool. Am besten ist ein automatisierter Grundschutz.

Was versteht man unter Systemhärtung?

Systemhärtung (englisch: “System Hardening”) ist eine technische Maßnahme, die durch das Abschalten von Schwachstellen und Diensten tatsächlich Cyber-Angriffe verhindert. Damit fällt das Härten von Systemen als präventive Maßnahme in den Bereich “Protection” und ist dadurch extrem effektiv. Denn: Mögliche, ausnutzbare Schwachstellen sind einfach nicht mehr vorhanden, die Angriffsfläche fällt damit deutlich kleiner aus.

Damit stellt die Systemhärtung eine extrem wichtige Komponente bei einer gesamtheitlichen IT-Sicherheitsstrategie dar. Ohne die Härtung fällt ein wichtiger Bereich weg, wie es diese Übersicht der namhaftesten Cybersecurity-Maßnahmen zeigt.

| Maßnahme \\ NIST Function | Protect / Schutz | Detect / Detektion | Respond / Reaktion |

| Vulnerability Scanner | X | ||

| Security Information & Event Management (SIEM) | X | X | |

| Anti-Malware Solutions | X | X | |

| Threat Intelligence | X | ||

| Endpoint Detection & Response | X | X | |

| Extended Detection Response | X | X | |

| Managed Detection & Response | X | X | |

| Compromise Assessment | X | ||

| System Hardening | X |

Ohne die sichere Konfiguration von Workstations/Notebooks und auch Servern wird ergänzend (ein nicht unerheblicher) Aufwand in den nachgelagerten Phasen “Detection & Response” erzeugt.

IT-Grundschutz nach BSI: Die konkreten Empfehlungen zur Härtung von Systemen

Im BSI IT-Grundschutz spielte die sichere Konfiguration von Systemen (sprich: Systemhärtung) schon länger eine Rolle. Neu ist, dass das Härten mittlerweile prominent gefordert wird und auch mit vielen Funktionalitäten hinterlegt ist.

Schauen wir uns nun mal die Erläuterungen und Empfehlungen des BSI in seinem IT-Grundschutzkatalog genauer an.

Unbefugte Konfigurationsänderungen als Gefährdung

Seit Jahren führt der BSI IT-Grundschutzkatalog eine Gefährdung auf, die zukünftig hoffentlich mehr Beachtung findet: die unberechtigte Nutzung oder Administration von Geräten und Systemen.

In dem Ratgeber heißt es dazu unter anderem:

“Ein besonders wichtiger Spezialfall der unberechtigten Nutzung ist die unberechtigte Administration. Wenn unbefugte Personen die Konfiguration oder die Betriebsparameter von Hardware- oder Software-Komponenten ändern, können daraus schwere Schäden resultieren.”

Daraus folgt: Sie müssen Konfigurationseinstellungen monitoren und auch Anomalien auf Ebene der Konfiguration eines IT-Systems erkennen. Ansonsten haben Angreifer leichtes Spiel, sich in Infrastrukturen auszubreiten.

Warum Gruppenrichtlinien nicht das geeignete Mittel sind, haben wir in unserem Beitrag “Deshalb liefern GPO keine nachhaltige Sicherheit” ausführlich erläutert. Stattdessen lautet die Lösung: Sie benötigen eine konsequente Härtung und Überwachung der Systeme sowie die Integration in Prozesse – beispielsweise in den Incident-Management-Prozess.

Härtung als geschäftskritische Maßnahme

Was als erstes ins Auge fällt: Relativ am Anfang deines Grundschutzkompendiums (Kapitel 2.2) verweist das BSI darauf, dass verschiedene Faktoren eine eingeschränkte Verfügbarkeit auslösen können. Neben den “alten Bekannten”, zu denen beispielsweise fehlende Redundanzen gehören, führt das Bundesamt inzwischen auch das Thema Härtung als geschäftskritische Basismaßnahme an.

So heißt es:

“Sind die Betriebsmittel unzureichend redundant ausgelegt, nur eingeschränkt gehärtet oder überlastet, kann hierdurch die Verfügbarkeit eingeschränkt sein.”

Conclusio: Eine auf Standards basierende Systemhärtung wirkt sich mittel- bis langfristig positiv auf die Verfügbarkeit aus.

Sichere Konfiguration im Standard-IT-Betrieb

Direkt am Anfang der operativen Maßnahmen geht das Kompendium auf das Thema “Härtung” ein. Es sollen demnach gehärtete Standard-Konfigurationen festgelegt und bereitgestellt werden.

Beinahe schon selbstverständlich spielt die sichere Konfiguration von IT-Systemen im Kapitel 3.2 (“Standard-Anforderungen”) eine Rolle: Die Verfasser weisen darauf hin, dass unter anderem für Spezialsysteme “Konfigurationsvorgaben zur Härtung” dokumentiert sein sollen.

Es wird wieder klar: Eine IT-Systemlandschaft ohne sichere Konfiguration ist heutzutage ein No-Go.

Verschiedene Rollen statt Standard-Lösung

Das BSI geht in seinem IT-Grundschutzkatalog ebenso recht zügig darauf ein, dass Systemhärtung nicht eine One-Fits-All-Thematik ist. Konkret schreibt das BSI:

“Hierbei sollten verschiedene Ausprägungen der IT-Komponenten berücksichtigt und erlaubte Abweichungen spezifiziert werden.”

Beispiele für verschiedene Rollen sind:

-

- Standard-Arbeitsplatz

- Admin-Workstation

- DomainController

- Datei-Server

- Terminal-Server

- Datenbank-Server

- Und weitere

Das bedeutet: Für verschiedene System-Rollen oder für spezielle applikative Anforderungen kann und sollte es verschiedene Konfigurationen geben (vgl. OPS.1.1.1.A3, OPS.1.1.1.A5, OPS.1.1.4.A14, APP.4.3.A3 und weitere), die dann in entsprechende Monitoring-Maßnahmen zu integrieren sind.

Kompatibilität auf der Applikationsebene

Auch die Applikationsebene wird im BSI-Grundschutzkompendium in “APP.6.A6” adressiert:

“Die Software SOLLTE es ermöglichen, die Härtungsfunktionen der Einsatzumgebung zu nutzen. Hierbei SOLLTEN insbesondere die Härtungsfunktionen des geplanten Betriebssystems und der geplanten Ausführungsumgebung berücksichtigt werden”

Damit gemeint ist: Das Narrativ, dass die Infrastruktur jedwede Software zu unterstützen hat, geht langsam vorbei. Software, die beispielsweise zu viele Rechte benötigt oder beispielsweise veraltete Protokolle zur Kommunikation nutzt, wird im Rahmen der Einführung einer standardisierten Systemhärtung entdeckt. Das dadurch ausgelöste Risiko können Sie adressieren und im besten Fall mitigieren.

Härtung als Maßnahme nach einem Angriff

Was ist nach einer erfolgreichen Kompromittierung Ihrer Systemen zu tun? Die Formulierungen des BSI in “DER.2.3.A7” sind klar:

“Nach einem APT-Angriff SOLLTEN alle betroffenen IT-Systeme gehärtet werden.”

Und:

“Wenn möglich, SOLLTEN IT-Systeme bereits während der Bereinigung gehärtet werden.”

Auch hier teilen wir die Sichtweise des BSI: Spätestens nach einem erfolgreichen Angriff muss etwas geschehen! Wenn das Kind sinnbildlich in den Brunnen gefallen ist, gilt es nicht nur, es zu retten. Sie müssen auch Maßnahmen einführen, die das Risiko für einen erneuten Angriff deutlich und nachweisbar reduzieren.

Schulungen des Betriebspersonals

Systemhärtung ist eine effektive Maßnahme in der Cyber-Security. Das muss Menschen erklärt werden – insbesondere denjenigen, die täglich mit IT-Systemen arbeiten.

Das BSI schreibt dazu unter “OPS.1.1.1.A16”:

“Für den IT-Betrieb SOLLTE durch einen Schulungsplan sichergestellt werden, dass für alle IT-Komponenten und Betriebsmittel jeweils mehrere Personen die erforderlichen Fähigkeiten und Qualifikationen besitzen. In den Schulungsmaßnahmen SOLLTEN insbesondere die folgenden Themen adressiert werden: Härtung und Standard-Konfigurationen […]”

Dem stimmen wir zu. Leider wird in vielen IT-Abteilungen noch auf “gewöhnliche” Sicherheitsmaßnahmen wie Firewalls und Malware-Scanner vertraut. Doch diese Tools reichen schon lange nicht mehr in der Abwehr von Hacker-Angriffen aus! Die Systemhärtung als präventive Maßnahme wird inzwischen flächendeckend gefordert.

Fazit

Die letzten Monate zeigen eines ganz deutlich: Präventive Maßnahmen werden immer wichtiger. Relevante nationale und internationale IT-Security-Frameworks wie die ISO 27001:2022 und zahlreiche Regularien forcieren eine stärkere Prävention mit Hilfe von sicheren Konfigurationen und entsprechendem Monitoring.

Endlich! System Hardening als extrem effektive Präventiv-Maßnahme kann ganz klar helfen, Unternehmen tatsächlich zu schützen. Das überarbeitete BSI IT-Grundschutzkompendium unterstreicht das – und das ist auch gut so!

Sie möchten Ihre Systeme richtig härten?

Dann lassen Sie sich von uns helfen! Die Hardening-Experten der FB Pro beraten Sie zu den wichtigsten Maßnahmen und implementieren bei Bedarf eine automatisierte Härtung Ihrer Systeme. Gleichgültig, ob Dutzende oder Tausende Systeme oder Insellösungen im KRITIS-Umfeld sicher konfiguriert werden müssen – wir stehen Ihnen gerne mit Rat und Tat zur Seite.

Bilder: BSI, Placeit