EU-Vorgaben, Agrarförderung, ISO 27001 und Systemhärtung: So hängen die Themen zusammen. Und so machen sie die IT-Systeme der Behörden widerstandsfähiger gegen Cyber-Angriffe.

NIS 2, ISO 27001 und Systemhärtung: Ein Dreiklang, an den immer mehr Unternehmen denken müssen

NIS 2 ist da. Und irgendwie auch nicht. Wie auch immer: Die Anforderungen der EU-weiten Cybersecurity-Direktive sind sehr hoch. Zu Recht! Hier erfahren Sie, worauf Sie bei der Umsetzung unbedingt achten müssen.

Configuration Management gemäß ISO 27001:2022 – So vermeiden Sie eine Abweichung

Möchte Ihr Unternehmen eine Zertifizierung nach der neuesten ISO 27001 erhalten? Dann müssen Sie ein Configuration Management auf Basis aktueller Standards professionell implementieren! So meistern Sie die Herausforderung.

„Configuration Management gemäß ISO 27001:2022 – So vermeiden Sie eine Abweichung“ weiterlesen

FAQ: Wie können Sie die Cyber-Sicherheit in Ihrem Unternehmen verbessern?

Ist Cyber-Sicherheit und damit Systemhärtung ein “nice to have”? Nein, ganz bestimmt nicht! Wir liefern Ihnen hier stichhaltige Argumente, warum Sie die sichere Konfiguration von Applikationen und Betriebssystemen auf keinen Fall vernachlässigen dürfen.

„FAQ: Wie können Sie die Cyber-Sicherheit in Ihrem Unternehmen verbessern?“ weiterlesen

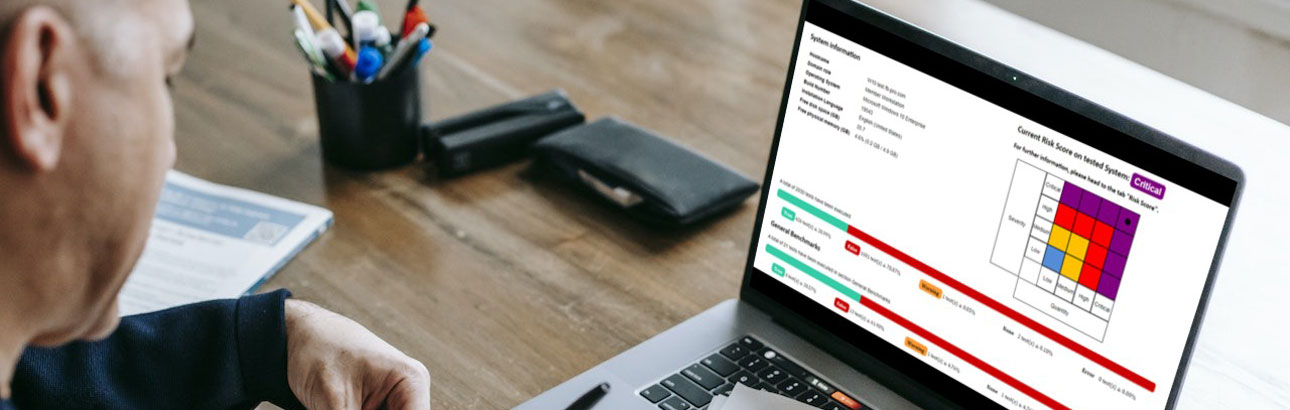

AuditTAP Risk Score: Welche wichtigen Schlussfolgerungen Sie aus den Compliance-Berichten ziehen können

Das AuditTAP bietet einen praktischen Risk Score. Dieser kann unter Umständen für erstaunte Gesichter sorgen. Wir erklären Ihnen, wie Sie den verbesserten und übersichtlichen Compliance-Report richtig lesen und interpretieren.

AuditTAP 5.10: Wie gut ist Ihre Red Hat Enterprise Linux Systemhärtung? Machen Sie den Check!

Wissen Sie, ob und wie professionell Ihr Red Hat Enterprise Linux “gehärtet” ist? Testen Sie Ihr System mit der neuen AuditTAP-Version und erhalten Sie ein detailliertes Testergebnis.

Schutzschild für Roboter: Wie der “pib” vor Angriffen gesichert wird

Schüler, Studenten und Wissenschaftler lieben den “pib”. Der Roboter ist einfach herzustellen und zu programmieren. Und dank unseres Hardening-Scripts ist der humanoide Roboter aus dem 3D-Drucker nun auch besser gegen Cyber-Angriffe gewappnet.

„Schutzschild für Roboter: Wie der “pib” vor Angriffen gesichert wird“ weiterlesen

WLA-SCS und Lottery Hardening: Der Weg zu sicheren Lotterie-Systemen

Kennen Sie den World Lottery Association Security Control Standard? Wissen Sie, was man unter Lottery Hardening versteht, warum es so wichtig ist und wie man es anwendet? Die Antworten auf diese Fragen erhalten Sie in diesem Ratgeber.

„WLA-SCS und Lottery Hardening: Der Weg zu sicheren Lotterie-Systemen“ weiterlesen

Warum Sie bei einem M&A-Deal unbedingt auf IT-Sicherheit achten müssen

Wenn Unternehmen andere Unternehmen übernehmen, stehen nicht nur die Finanzkennzahlen auf dem Prüfstand. Auch der Stand der IT-Sicherheit spielt bei einem sogenannten M&A-Deal eine immer wichtigere Rolle. Worauf hier besonders zu achten ist und welche Folgen eventuelle Mängel haben können, beleuchten wir hier.

„Warum Sie bei einem M&A-Deal unbedingt auf IT-Sicherheit achten müssen“ weiterlesen

Device Hardening: Definition und Maßnahmen

Was bedeutet “Device Hardening”? Warum ist es essenziell für die IT-Sicherheit? Und wie kann man Geräte “härten”? Die Antworten auf diese Frage erhalten Sie hier.