Organisationen und Unternehmen, die im Bereich der Kernenergie agieren, sind wichtig für die Stromversorgung unserer Gesellschaft. Deshalb müssen sie ihre IT-Systeme besonders schützen. Wie? Das geben verschiedene Regularien vor, von denen wir ein paar auszugsweise beleuchten.

Kernkraft und deren Erzeugnisse sind schützenswert!

Was passiert, wenn in Deutschland ein Teil oder alle Bundesbürger nicht mehr mit Strom und Wasser versorgt werden können? Was wäre, wenn das Gesundheitswesen zusammenbricht und die Versorgung mit Lebensmitteln abreißt? Die Folgen möchte man sich gar nicht ausmalen.

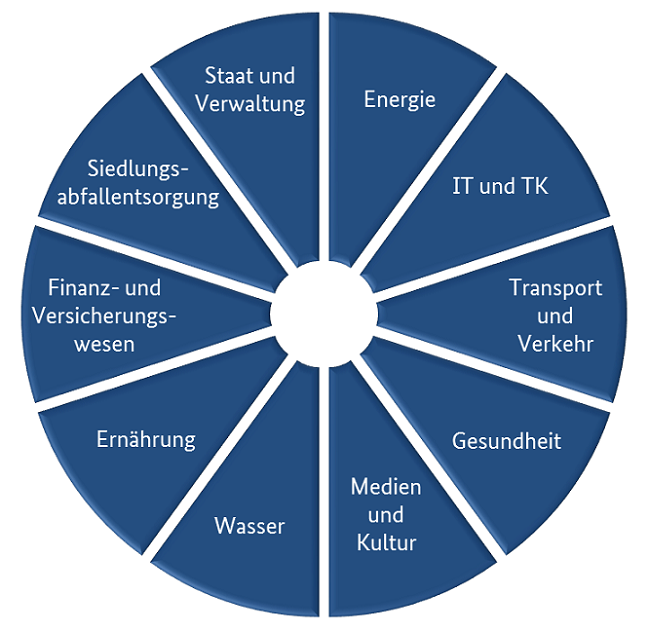

Damit derartige Dinge möglichst nicht eintreten, müssen zum Beispiel Energieversorger, Transport- & Logistikunternehmen und Gesundheitseinrichtigungen zahlreiche Schutzmaßnahmen betreiben – denn sie gehören in den Bereich KRITIS.

Das Bundesamt für Bevölkerungsschutz und Katastrophenhilfe (BBK) definiert den Begriff so:

„Kritische Infrastrukturen (KRITIS) sind Organisationen oder Einrichtungen mit wichtiger Bedeutung für das staatliche Gemeinwesen, bei deren Ausfall oder Beeinträchtigung nachhaltig wirkende Versorgungsengpässe, erhebliche Störungen der öffentlichen Sicherheit oder andere dramatische Folgen eintreten würden.“

Auch wenn die Kernenergie in Deutschland eine immer geringere Rolle spielt, gehört sie bis zur endgültigen Abschaltung in den Bereich KRITIS. Und auch danach ist ein massiver Schutz sinnvoll. Denn es muss ein sicherer Umgang mit den radioaktiven Stoffen und Endprodukten sichergestellt werden – und das über den Rückbau hinweg noch über viele Jahrzehnte!

Damit dies gewährleistet ist, gibt es verschiedene Zuständigkeiten in diesem Umfeld:

-

- Das Bundesministerium für Umwelt, Naturschutz, nukleare Sicherheit und Verbraucherschutz (BMUV)

- Das Bundesamt für die Sicherheit der nuklearen Entsorgung (BASE)

- Das Bundesamt für Sicherheit in der Informationstechnik (BSI)

- Die Bundesnetzagentur

- und weitere

Diese Organe erlassen Gesetze und Richtlinien, damit Unternehmen, Organisationen und Betriebe im Bereich der Kernenergie besser gegen Gefahren wie Cyber-Attacken geschützt sind.

Müssen IT-Systeme im Bereich der Kernenergie speziell gesichert werden?

Die klare Antwort darauf ist: Ja! Damit das gelingt, gibt es diverse Vorschriften. Diese sind teils online und öffentlich einsehbar, teilweise aber auch nicht öffentlich und als VS-NFD (Verschlusssache, nur für Dienstgebrauch) eingestuft.

Zum Beispiel wurde die “Richtlinie für den Schutz von IT-Systemen in kerntechnischen Anlagen und bei Tätigkeiten der Sicherungskategorie III sowie der umsichtigen Betriebsführung gegen Störmaßnahmen oder sonstige Einwirkungen Dritter“ verabschiedet, auch bekannt als SEWD-Richtlinie IT SKIII.

In der Bekanntmachung des BMU (das ehemalige Bundesministerium für Umwelt, Naturschutz und nukleare Sicherheit, heute BMUV) vom 21. September 2020 steht:

„Zur Gewährleistung eines einheitlichen Sicherungsniveaus der kerntechnischen Anlagen und Einrichtungen der Sicherungskategorien III gegen IT-Angriffe wurden einheitliche Vorgaben hinsichtlich der zu unterstellenden Angriffsszenarien sowie hinsichtlich der zu ergreifenden Sicherungsmaßnahmen aufgestellt und in der SEWD-Richtlinie IT SK III niedergelegt”

Zur Info: SEWD steht für “Schutz gegen Störmaßnahmen und sonstige Einwirkungen Dritter beim Umgang mit und bei der Beförderung von sonstigen radioaktiven Stoffen”. Die Richtlinien behandeln unter anderem den Umgang mit “sonstigen radioaktiven Stoffen” (SisoraSt) wie auch den Schutz der IT-Systemen im Bereich der Kernenergie.

An der SEWD-Richtlinie IT SKIII und Co. müssen sich beispielsweise Betreiber von Kernkraftwerken, Betriebe des BGZ (Bundesgesellschaft für Zwischenlagerung von radioaktiven Abfällen) und der BGE (Bundesgesellschaft für Endlagerung von radioaktiven Abfällen) halten.

Welche Rolle spielt die Systemhärtung im Bereich der Kernenergie?

Was die betroffenen Organisationen im Bezug auf die Cyber-Sicherheit unternehmen müssen, fasst der “Leitfaden für die IT-Sicherheit beim Umgang mit und bei der Beförderung von sonstigen radioaktiven Stoffen basierend auf den IT-Sicherungsanforderungen der SEWD-Richtlinie sonstige radioaktive Stoffe Version 1.0” zusammen. Das Dokument kann hier als PDF eingesehen werden.

Im Kapitel 6 “Schutzthema ST3” wird explizit die Systemhärtung genannt. Es heißt da in der Einleitung:

„Härtung bedeutet, ein IT-System so zu installieren und zu konfigurieren, dass Störmaßnahmen oder sonstige Einwirkungen Dritter erschwert werden. Standardprodukte unterstützen dies auch durch spezielle Security Funktionen, die entsprechend zu konfigurieren sind. Wirksame Härtung bedeutet, alle relevanten Aspekte der missbräuchlichen Nutzung in Betracht zu ziehen und auch zu berücksichtigen, dass andere Schutzmaßnahmen, wie z. B. der physische Schutz, Schwächen aufweisen können.”

Danach folgen ein paar konkrete Maßnahmen, wie Betreiber von Atomkraftwerken oder Lagerstätten von radioaktivem Müll ihre IT-Systeme sicher konfigurieren bzw. härten können. Es wird zum Beispiel empfohlen, nicht erforderliche Dienste und Komfortfunktionen zu deaktivieren sowie die Benutzerrollen bei Betriebssystemen und Applikationen einzuschränken.

ISMS, ISO 27001 und Härtung bei Kernenergieanlagen

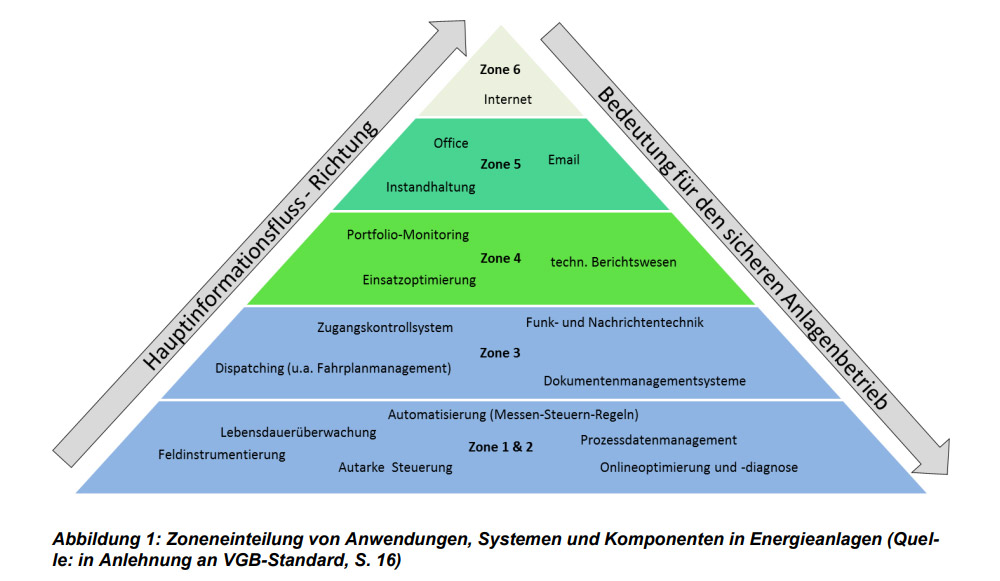

Auch die Bundesnetzagentur veröffentlichte ein wichtiges Dokument zum Thema Cyber-Security. Das nennt sich “IT-Sicherheitskatalog gemäß § 11 Absatz 1b Energiewirtschaftsgesetz (EnWG)”. In dem PDF wird unter anderem die Einteilung der IT-Infrastruktur in mehrere Zonen empfohlen.

Und die Bundesnetzagentur fordert, ein ISMS (Information Security Management System ) einzurichten. Konkret heißt es:

„Dementsprechend haben Betreiber von Energieanlagen, die durch die BSI-Kritisverordnung als Kritische Infrastruktur bestimmt wurden und an ein Energieversorgungsnetz angeschlossen sind, ein ISMS zu implementieren, das den Anforderungen der DIN EN ISO/IEC 27001 in der jeweils geltenden Fassung genügt. Das ISMS muss mindestens die Anwendungen, Systeme und Komponenten der Zonen 1 bis 3 umfassen.”

Die endgültige Fassung der ISO 27001 wurde Ende Oktober 2022 veröffentlicht. In der weltweit anerkannten Norm spielt die sichere Konfiguration, also die Härtung, durchweg eine tragende Rolle.

Wie lässt sich eine Systemhärtung nach den erforderlichen Vorgaben realisieren?

Eine Härtung der kritischen und schützenswerten Systeme muss gemäß strenger Vorgaben erfolgen. Dazu gehört, dass die Systemhärtung (englisch: System Hardening) tiefgehend, professionell und dauerhaft erfolgt. Ideal ist eine automatische Härtung mit integrierter Integritätsprüfung.

Mit dem Enforce Administrator ist es möglich, einzelne Systeme wie auch große IT-Landschaften mit Hunderten Systemen zentral zu managen und zu härten. Das Hardening erfolgt nach den aktuellsten BSI-Standards. Zudem gibt es die Option, andere international gültige Standards anzuwenden sowie individuelle Anpassungen oder eigene Konfigurationen vorzunehmen.

Nicht vergessen: Auditoren und Sachverständige brauchen und verlangen Nachweise!

Nach jeder Härtung ist ein gesetzlich geforderter Nachweis für Prüforganisationen und/oder Sachverständige zu erbringen. Das gilt bei der Inbetriebsetzung (IBS) einer Anlage wie auch bei regelmäßigen Kontrollen bzw. Überprüfungen.

Die verschiedene Regularien erfordern eine klare Dokumentation. So steht zum Beispiel im “Leitfaden für die IT-Sicherheit beim Umgang mit und bei der Beförderung von sonstigen radioaktiven Stoffen” im Kapitel 12:

„Zur nachvollziehbaren Dokumentation der Umsetzung der Schutzaspekte sowie zur Sicherstellung der Aufrechterhaltung der IT-Security bei späteren Änderungen sind für jedes IT-System in einem IT-Security-Handbuch die spezifizierten Standard-Sicherungsmaßnahmen sowie die zugrunde gelegten Randbedingungen aufzuführen und zu beschreiben.”

Gemäß der SEWD-Richtlinie IT SKIII sollen in der Dokumentation Aspekte wie die Einstellungen und Konfigurationsparameter festgehalten werden. Derart liefert man einen Nachweis, dass die IT-Systeme fachgerecht konfiguriert und gesichert wurden.

Die Erstellung eines solchen Nachweises kann sehr aufwändig und kompliziert sein. Nicht aber, wenn die Verantwortlichen die Dokumentation mit dem AuditTAP erzeugen. Das kostenlose Hardening-Tool überprüft, in wie weit die Systeme die strengen Anforderungen des BSI und anderen Cybersecurity-Organisationen erfüllen.

Das AuditTAP unterstützt (seit Version 5.5) auch Integritätsprüfungen auf Basis von Hash-Funktionen bzw. Checksummen, damit Veränderungen im Laufe der Zeit schnell erkannt werden können . Das kann helfen, die Dokumentationsvorgaben nach der SEWD-Richtlinie IT SKIII zu erfüllen.

SEWD IT-Richtlinien, EnWG IT-Sicherheitsheitskatalog etc.: Was sind die Ziele?

Ganz klar: Kritische und sensible Infrastrukturen in Deutschland müssen so gut wie möglich geschützt werden! Dazu gehört nicht nur ein physischer Schutz der Gebäude und Anlagen, sondern auch eine Absicherung der einzelnen IT-Systeme. Denn ohne diese kann keine Einrichtung funktionieren.

Dazu die Bundesnetzagentur:

„Ein Schutz ist auch vor dem Hintergrund notwendig, dass sich substanzielle informationstechnische Angriffe auf Anlagenebene i. d. R. gegen mehrere Anlagen gleichzeitig richten werden. Für einen solchen Fall kann daher nicht davon ausgegangen werden, dass angegriffene Energieanlagen einfach durch andere Energieanlagen substituiert werden können. Es ist daher wichtig, dass jede einzelne Anlage über ein entsprechend hohes Schutzniveau verfügt, um nicht Teilziel oder gar Werkzeug von Angriffen auf die Strom- oder Gasversorgung zu werden.”

Das bedeutet: Es wird befürchtet, dass bei größeren Cyber-Attacken mehrere und nicht nur einzelne Systeme angegriffen werden. Jedes einzelne muss für sich alleine bestehen können.

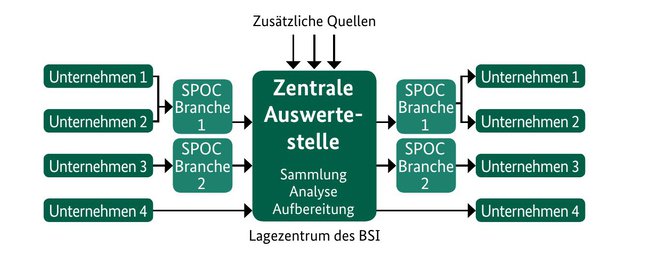

Damit die IT-Landschaften das schaffen, geben die verschiedenen Behörden diverse Richtlinien heraus, an die sich beispielsweise Betreiber von Kernkraftwerken wie auch die Einheiten der BGZ und BGE halten müssen. Und der Staat und die Wirtschaft haben sich in der Kooperation UP KRITIS zusammengeschlossen, um SPOCs (Single Point Of Contacts) zu etablieren.

Dieses komplizierte und komplexe Zusammenspiel soll Deutschland davor wappnen, dass wichtige Infrastrukturen durch Cyberattacken missbraucht, lahmgelegt oder gar beschädigt werden. Und das ist auch gut so!

Sie möchten oder müssen vor einer Inbetriebsetzung (IBS) im Nuklear-Bereich Ihre Systeme härten? Wollen Sie die Härtungs-Anforderungen schnell und einfach umsetzen? Suchen Sie Unterstützung im Umfeld Systemhärtung? Kontaktieren Sie uns! Unsere System-Hardening-Experten stehen Ihnen gerne mit Rat und Tat zur Seite.

Bilder: Shutterstock, BBK, Bundesnetzagentur, BSI h