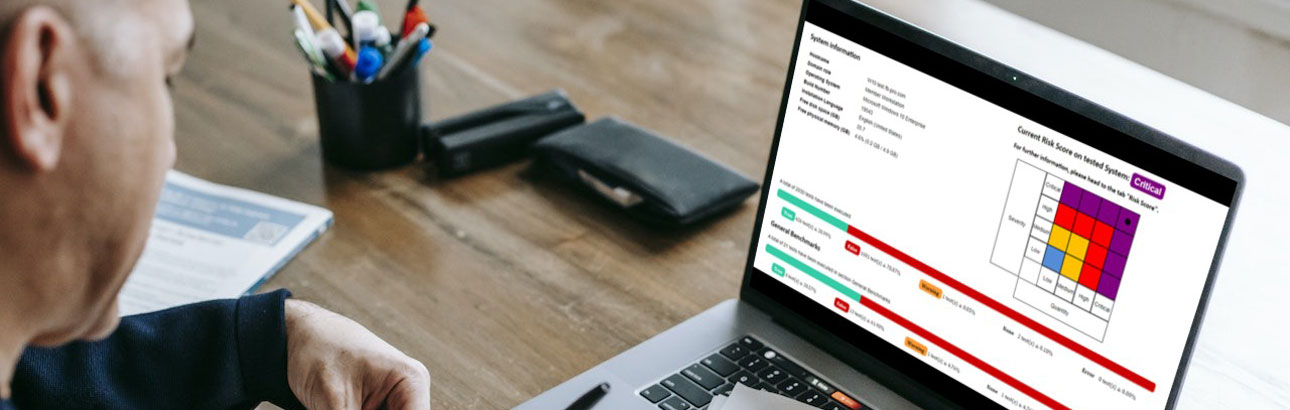

Das AuditTAP bietet einen praktischen Risk Score. Dieser kann unter Umständen für erstaunte Gesichter sorgen. Wir erklären Ihnen, wie Sie den verbesserten und übersichtlichen Compliance-Report richtig lesen und interpretieren.

Schutzschild für Roboter: Wie der “pib” vor Angriffen gesichert wird

Schüler, Studenten und Wissenschaftler lieben den “pib”. Der Roboter ist einfach herzustellen und zu programmieren. Und dank unseres Hardening-Scripts ist der humanoide Roboter aus dem 3D-Drucker nun auch besser gegen Cyber-Angriffe gewappnet.

„Schutzschild für Roboter: Wie der “pib” vor Angriffen gesichert wird“ weiterlesen

WLA-SCS und Lottery Hardening: Der Weg zu sicheren Lotterie-Systemen

Kennen Sie den World Lottery Association Security Control Standard? Wissen Sie, was man unter Lottery Hardening versteht, warum es so wichtig ist und wie man es anwendet? Die Antworten auf diese Fragen erhalten Sie in diesem Ratgeber.

„WLA-SCS und Lottery Hardening: Der Weg zu sicheren Lotterie-Systemen“ weiterlesen

Device Hardening: Definition und Maßnahmen

Was bedeutet “Device Hardening”? Warum ist es essenziell für die IT-Sicherheit? Und wie kann man Geräte “härten”? Die Antworten auf diese Frage erhalten Sie hier.

Polymorphe Malware: Kennen Sie schon diese Schutzmaßnahme im Kampf gegen die gefährliche Schadsoftware?

Polymorphe Malware ist eine neuartige, schwer erkennbare Bedrohung, die durch KI-Tools immer raffinierter wird. Erfahren Sie hier, wie Sie die “Formwandler-Schadsoftware” ausbremsen und das Risiko eines Schadens minimieren können.

Konfiguration der Cipher Suites: Kopieren Sie nicht diese falsche Empfehlung!

String oder Multi-String? BSI, CIS und Microsoft geben unterschiedliche Empfehlungen für die Konfiguration von TLS-Verbindungen. Welchem Ratschlag sollten Sie folgen und welchem auf keinen Fall? Wir haben die Vorgaben getestet und kommen zu einem erstaunlichen Ergebnis.

„Konfiguration der Cipher Suites: Kopieren Sie nicht diese falsche Empfehlung!“ weiterlesen

Gruppenrichtlinien vs. Systemhärtung: Warum GPOs keine nachhaltige Sicherheit liefern

Oft wird uns die Frage gestellt, warum wir Systemhärtung nicht auf Basis von Gruppenrichtlinien bzw. Group Policy Objects durchführen. Die schnelle Antwort: Weil die Handhabung massiv ineffizient und die Ergebnisse daher unzufriedenstellend ausfallen! Warum das so ist, erklären wir in diesem Beitrag.

„Gruppenrichtlinien vs. Systemhärtung: Warum GPOs keine nachhaltige Sicherheit liefern“ weiterlesen

Projekt “pEAgasus”: Wenn Systemhärtung und Angriffserkennung effektiv ineinander greifen

Die Härtung von Systemen und die Erkennung von Cyber-Angriffen sind zwei unterschiedliche Bausteine einer IT-Sicherheitsstrategie. Und beide sind eigentlich unabhängig voneinander. Das muss nicht sein! Mit dem Projekt “pEAgasus” bringen wir zusammen, was zusammen gehört.

Trotz Cyberwar: Die IT-Systemlandschaft von Unternehmen ist oft ein Paradies für Cyberkriminelle

Warum lieben Hacker Unternehmen? Weil sie oft so leichte Beute sind! Sie lassen buchstäblich Tür und Tor offen. Ist das bei Ihnen vielleicht auch so? Und was können Sie dagegen tun? Das erfahren Sie hier.

Digital abschließen: Wie Systemhärtung effektiv Schäden durch Cyberattacken verhindern kann

Schützen Sie Ihre Daten vor Hackern und anderen Angreifern hinter verschlossenen Türen! Nutzen Sie dazu eine präventive IT-Sicherheitsmaßnahme, die immer mehr Gewicht bei Unternehmen bekommen.