Wie gut sind Ihre Systeme gehärtet? Wenn Sie diese Frage nicht sofort und konkret beantworten können, sollten Sie ein Hardening Audit durchführen! In diesem Ratgeber erfahren Sie, wie das unter Windows und Linux funktioniert – mit einem kostenlosen Tool.

Warum ein Hardening Audit notwendig ist

Softwarehersteller liefern Betriebssysteme und Anwendungen standardmäßig mit größtmöglicher Kompatibilität und einem breiten Funktionsumfang aus. Das bedeutet, dass viele potenziell angreifbare Komponenten und nicht benötigte Funktionalitäten aktiviert sind.

So weist ein Windows 10 oder Windows 11 “ab Werk” beispielsweise nur eine geringe Übereinstimmung mit aktuellen und etablierten Hardening-Standards wie den CIS Benchmarks oder den SiSyPHuS-Empfehlungen des BSI auf.

Daher ist es eminent wichtig, dass Sie Ihre Systeme sicher konfigurieren und somit einer Systemhärtung (aka System Hardening) unterziehen. Das fordern immer mehr Regularien und Normen, zum Beispiel:

Damit Sie den Status Ihrer Systemhärtung fortlaufend überprüfen können, müssen Sie regelmäßig ein Hardening Audit durchführen. Dieses sollte fester Bestandteil eines regelmäßigen, umfassenderen Security Audits sein.

Womit kann man die Qualität der Systemhärtung überprüfen?

Ein Hardening Audit durchzuführen, kann ein sehr zeitaufwändiger Prozess sein – aber nur, wenn er manuell erledigt wird. In der Regel müssen dann mehrere IT-Security- und Hardening-Experten (intern und/oder extern) tausende Einstellungen überprüfen und dokumentieren.

Bei großen und komplexen Systemlandschaften ist das eine schier endlose Herausforderung. Hinzu kommt, dass sich die Systemlandschaft fortwährend verändert. Die Hardening Audits werden dann zur ressourcenfressenden Sisyphusarbeit.

Das bedeutet: Die sinnvollste Lösung sind professionelle Hardening-Tools, mit denen Sie ein Hardening Audit durchführen können. Ein solches Tool ist beispielsweise das kostenlose AuditTAP.

Was bietet das AuditTAP für Ihr System Hardening Audit?

Das AuditTAP (ausgeschrieben: Audit Test Automation Package) eignet sich bestens für einen tiefgreifenden Check Ihrer Systeme. Die Open Source Software können Sie vielseitig einsetzen.

✅ Einerseits lassen sich damit die sicherheitsrelevanten Einstellungen einzelner Anwendungen wie Browser und Office-Programme überprüfen.

✅ Andererseits haben Sie die Möglichkeit, Windows 10, Windows 11 und auch verschiedene Windows Server Systeme sowie gängige Linux-Derivate ohne großen Zeitaufwand einem Hardening Audit zu unterziehen.

✅ Bei einem AuditTAP Hardening Audit wird Ihre Systemkonfiguration mit den Vorgaben von aktuellen und bewährten Hardening-Standards abgeglichen – zum Beispiel von Microsoft, BSI, CIS und DISA.

Anleitung: Hardening Check eines Windows-Systems

Mit dem AuditTAP ist es ganz einfach, einen Windows Hardening Check durchzuführen. Gehen Sie dazu so vor:

➡ Laden Sie das kostenlose Tool bei Github herunter

➡ Entpacken Sie die Zip-Datei in einen Ordner

➡ Sie haben verschiedene Möglichkeiten, wie Sie das AuditTAP installieren

➡ Zum Einen können Sie den Weg über die PowerShell Gallery gehen

➡ Zum anderen können Sie die Dateien in den PS-Module-Ordner kopieren

➡ Zudem lässt sich die Installation über die Setup.exe starten

Jede Art der Installation hat ihre individuellen Vorteile. Diese hängen unter anderem von Ihren Präferenzen, Ihrem Know-how, Ihren Systemrechten sowie der Verfügbarkeit des Internets ab.

➡ Gehen Sie nun in den Installationsordner

➡ Starten Sie das AuditTAP über PowerShell

➡ Wählen Sie aus der angezeigten Liste den gewünschten Check aus

➡ Nach kurzer Zeit erhalten Sie einen detaillierten Hardening Audit Report

Detaillierte Hinweise und Tipps zur Installation des AuditTAP auf einem Windows-System bekommen Sie in diesem Video:

Linux Hardening Audit: So führen Sie den Check aus

Sie wollen Ihre Linux-Systeme härten? Eine sehr gute Idee! Am besten beginnen Sie mit einer Ist-Analyse und führen danach die passenden Optimierungen durch.

Das Linux Hardening Audit setzen Sie mit dem AuditTAP folgendermaßen um:

➡ Das AuditTAP benötigt PowerShell – das kann, falls nicht vorhanden, simpel nachinstalliert werden

➡ Daher müssen Sie das Programm manuell über das Terminal einrichten

➡ Eine Prompt-Übersicht gibt es hier: fb-pro.com/linux-prompts

➡ Laden Sie dann den AuditTAP-Sourcecode bei Github herunter

➡ Entpacken Sie den Download über das Terminal

➡ Wichtig sind die beiden Unterordner „ATAP Auditor“ und „ATAP Html Report“

➡ Verschieben Sie diese in das Powershell-Module-Verzeichnis

➡ Beispiel: /opt/microsoft/powershell/7/Modules/ (benötigt sudo-Rechte!)

➡ Die Verzeichnisse benötigen die korrekten Berechtigungen und Owner

➡ Starten Sie eine PowerShell als root

➡ Führen Sie das AuditTAP aus – den Befehl finden Sie im GitHub-Repository

➡ Nach wenigen Minuten erhalten Sie einen detaillierten Hardening Report

Haben Sie Probleme bei der Installation und beim Start des AuditTAP unter Linux? Dann schauen Sie sich dieses Tutorial-Video an:

Was der AuditTAP-Bericht im Einzelnen aussagt

Nach dem Hardening-Check finden Sie den Report im HTML-Format im AuditTAP-Ordner. Dieser ist in mehrere Seiten unterteilt.

Seite 1: Benchmark Compliance

Im ersten Tab des Reports finden Sie eine Zusammenfassung, wie viele der überprüften Sicherheitseinstellungen bezogen auf verschiedene Hardening-Standards erfüllt sind. Hier sehen Sie auf einen Blick, inwieweit sie den Vorgaben des BSI, den CIS Benchmarks oder den Microsoft Security Baselines entsprechen.

Gut zu wissen: Bei einem “normalen” Windows-System ist die Konformität mit den etablierten Härtungsstandards in der Regel gering, weshalb im AuditTAP-Report häufig der Status „critical“ auftaucht. Dies verdeutlicht den hohen Nachholbedarf bei ungehärteten Systemen.

Seite 2: Security Base Data

Hier erhalten Sie detaillierte technische Informationen über die verwendete Hard- und Software Ihres Systems. Darüber hinaus bekommen Sie eine umfassende Übersicht über sicherheitsrelevante Einstellungen, die in verschiedene Bereiche unterteilt sind. Dazu gehören bei einem Windows Hardening Audit Report:

-

- Platform Security

- Windows Base Security

- PowerShell Security

- Connectivity Security

- Application Control

Seite 3: AuditTAP Risk Score

Der AuditTAP Risk Score zeigt Ihnen für Windows-Systeme visuell aufbereitet, wie kritisch oder unkritisch die Ergebnisse Ihres Compliance Checks sind. Die Sicherheit Ihres Systems wird hierbei aus zwei wichtigen Blickwinkeln betrachtet:

1️⃣ Quantity

Diese Dimension gibt an, wie viele Konfigurations-Empfehlungen des ausgewählten Hardening Standards auf Ihrem auditierten System verwendet wurden.

2️⃣ Severity

Wie gut sind die einzelnen, besonders sicherheitskritischen Konfigurationen auf Ihrem System umgesetzt? Die „Severity“ verdeutlicht die Qualität und Wichtigkeit der umgesetzten Einstellungen und liefert die Antwort.

Unterhalb des Risk Scores finden Sie eine detaillierte Auflistung aller relevanten Parameter, die in die Gesamtbewertung für die Kritikalität (“severity”) eingeflossen sind. Dies bietet Ihnen eine transparente Grundlage für gezielte Verbesserungsmaßnahmen.

Seite 4: Hardening Settings

Diese Seite listet alle vom AuditTAP gefundenen Härtungsmaßnahmen im Detail auf. Damit erkennen Sie, welche Maßnahmen von welchen Benchmarks gefordert und von Ihrer Systemhärtung bereits erfüllt werden.

Ein besonderes Feature sind die Hashwerte im oberen Bereich. Diese werden vom AuditTAP aus allen gesetzten Parametern berechnet. Sie erleichtern den Vergleich verschiedener Hardening Checks und die Nachverfolgung von Änderungen an Ihren Systemkonfigurationen über die Zeit hinweg.

Seite 5: About Us

Auf der letzten Seite des Hardening Audit Reports finden Sie unter anderem Kontaktinformationen, falls Sie Vorschläge zur AuditTAP-Verbesserung haben oder Unterstützung bei Ihrer Systemhärtung benötigen.

Was nach dem Hardening Audit wichtig ist

Wie sieht Ihr Hardening Audit mit dem AuditTAP aus? Wie gut haben Sie die Vorgaben erfüllt?

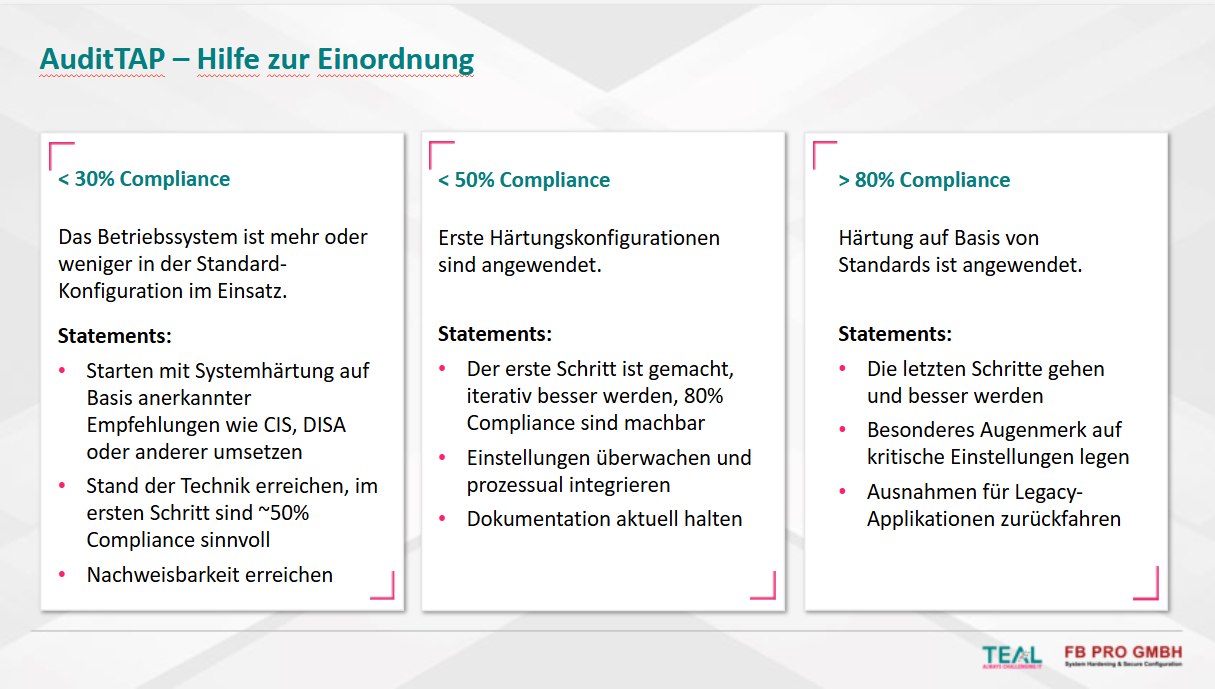

In diesem Schaubild (das aus unserem heise Academy Hardening Workshop entnommen ist) wird Ihnen grob zusammengefasst gezeigt, wie Sie die Ergebnisse interpretieren können und was zu tun ist:

Sie wissen nun, an welchen Stellschrauben Sie drehen müssen, um Ihr OS Hardening im Allgemeinen oder Ihr Office Hardening im Speziellen zu verbessern. Gehen Sie nun strategisch und überlegt vor, um einen nachhaltige Härtungsprozess zu implementieren! Achten Sie hierbei auf folgende Aspekte:

Setzen Sie auf bewährte Standards

Entwickeln Sie kein eigenes Hardening-Setup! Orientieren Sie sich stattdessen an den umfangreichen und etablierten Benchmarks. Diese umfassen unzählige erprobte und bewährte Einstellungen. Beachten Sie die Vorgaben der zahlreichen Regularien und Normen. Insbesondere diejenigen, die Ihre Branche oder Industrie betreffen.

Keine manuelle Systemhärtung

Wenn Sie mehrere Standards miteinander kombinieren, können schnell 1.000 Konfigurationsänderungen und mehr zusammenkommen – pro System! Die manuelle Umsetzung von Härtungsmaßnahmen auf dutzenden oder gar hunderten Systemen ist somit extrem zeit- und ressourcenintensiv. Diese Herausforderung können Sie bei der Komplexität und Dynamik moderner IT-Infrastrukturen wahrscheinlich nicht leisten.

PowerShell-Automatisierung statt GPOs

Der Versuch, IT-Infrastrukturen über Gruppenrichtlinien (GPOs) zu härten, führt oft zu unflexiblen und unbefriedigenden Ergebnissen. Besser: Automatisierte Systemhärtung über PowerShell-Skripte oder PowerShell Desired State Configuration (DSC). Diese müssen Sie selbst implementieren, was ebenso viel Zeit in Anspruch nimmt. Oder Sie nutzen als “Abkürzung” den Enforce Administrator.

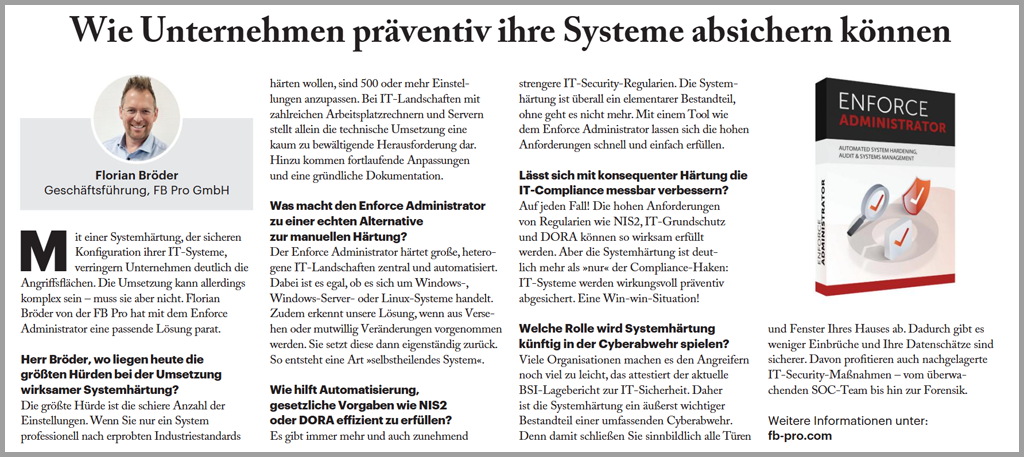

In diesem kurzen Interview mit “Smart Future of Security” erläutert Florian Bröder, Geschäftsführer der FB Pro GmbH, wie Sie Ihre Hardening-Maßnahmen und -Prozesse mit dem Enforce Administrator vereinfachen können:

Klicken Sie auf das Bild für eine größere Ansicht.

Klicken Sie auf das Bild für eine größere Ansicht.

Härtungsprozesse etablieren

Integrieren Sie die Systemhärtung in Ihre Prozesse! Dafür gibt es verschiedene Ansätze – zum Beispiel Rapid Hardening, Layered Hardening und Lifecycle Hardening. Das Lifecycle Hardening bietet sich zum Beispiel an, wenn Sie ohnehin ein Windows 11 Rollout Projekt durchführen.

Kontinuierliche Überprüfung

Systemhärtung ist kein einmaliges Projekt, sondern ein kontinuierlicher Prozess. Denn Ihre IT-Landschaft wie auch die Bedrohungslagen verändern sich ständig. Daher müssen Ihre Härtungsmaßnahmen laufend überprüft und angepasst werden. Diese Anforderungen erfüllen Sie ebenfalls bestens mit dem Enforce Administrator.

⏬ Download: Enforce Administrator Produktbroschüre (PDF)

Übertreiben Sie es nicht

Seien Sie sich darüber im Klaren, dass es keine 100%-ige Übereinstimmung mit den Hardening Benchmarks geben kann! Denn eine extreme Härtung würde die Nutzbarkeit Ihrer Systeme stark einschränken oder gar unmöglich machen. Ziel ist vielmehr ein wohlüberlegter Kompromiss zwischen Sicherheit und Usability.

Fazit

Systemhärtung ist kein einmaliges Projekt, sondern ein kontinuierlicher Prozess. Einer, bei dem Sie Ihre Maßnahmen sukzessive besser werden müssen.

Ein Hardening Audit verschafft Ihnen den nötigen Überblick über den aktuellen Status Ihrer Systeme und zeigt konkrete Handlungsfelder auf. Tools wie AuditTAP unterstützen Sie dabei, den Abgleich mit etablierten Standards effizient und nachvollziehbar durchzuführen.

Wollen Sie mehr über Systemhärtung erfahren? Oder möchten Sie wissen, wie Sie mit dem Enforce Administrator eine automatisierte Systemhärtung realisieren und in Ihrem Unternehmen implementieren können? Sprechen Sie uns an – unsere Experten sind gerne für Sie da!

Bilder: Freepik, FB Pro